人間と非人間アイデンティティ:統合されたアプローチ

このブログはこちらの英語ブログ(2025年2月28日公開)の機械翻訳です。

多くの組織は、人間と非人間アイデンティティ(NHI)を別々のセキュリティ課題として扱っています。従来のデータセンターではこのような分離されたアプローチに一定の合理性がありましたが、クラウドサービスやSaaSアプリケーションの急速な普及により、アイデンティティの関係性とその保護のあり方は大きく変わりました。人間とマシンのアイデンティティを別々に管理していると、両者がクラウドサービスを介してますます密接に関わるようになる中で、セキュリティ上の死角が生まれてしまいます。

人からマシンへ:進化するアイデンティティの世界

OWASPが発表した2025 年版「非人間アイデンティティのトップ10リスク」のうち、上位に挙げられているリスクの2つである「サービスアカウントの不適切なオフボーディング」と「過剰な権限を持つマシンアイデンティティ」を見てみましょう。

人間の従業員が退職する際には、通常その企業アカウントは無効化されますが、その人が作成したサービスアカウントやAPIキー、自動化スクリプトはどうでしょうか?また、こうしたマシンアイデンティティは、本来必要としない多くの権限を付与される傾向があり、その所有者が誰かをたどれない場合、その問題はさらに深刻になります。

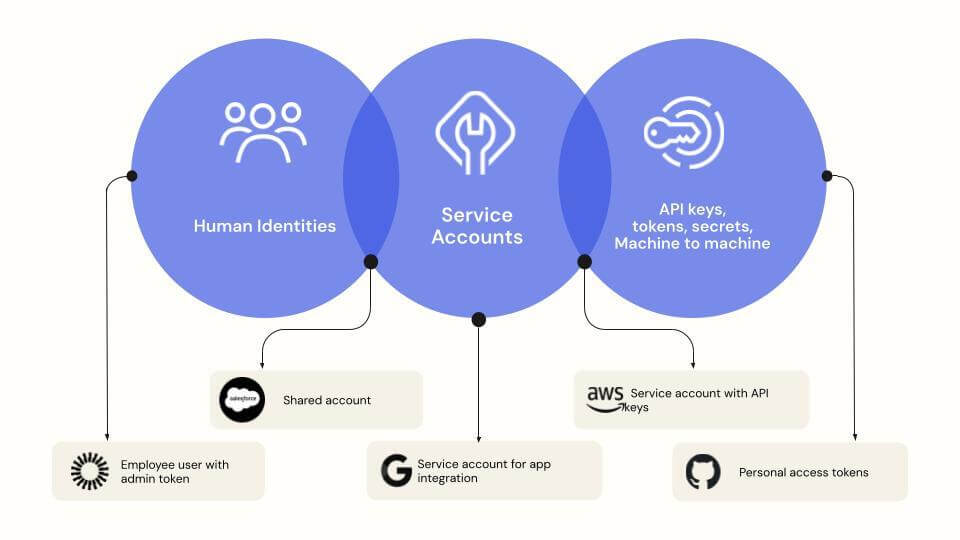

以下は、人間と非人間アイデンティティがどれほど密接に結びついているかを示す例です:

- SaaSやIaaSのユーザーアカウント(もともと人間向けに設計されたもの)が、統合や自動化のためにサービスアカウントとして再利用されている

- 人間が作成したトークンやキーが、その所有者の権限を引き継ぎつつ、異なるアクセスパターンで利用されている

- 人間が作成・管理するサービスアカウントとその秘密情報により、アイデンティティの境界が曖昧になっている

- 人間とクラウドリソースの両方が、共有ロールアイデンティティを通じて機密データにアクセスしている

このような状況は、現代のエンタープライズにおけるアイデンティティの進化によって生まれた、複雑に絡み合ったネットワークのような構造に起因しています。

そして、何より注目すべきなのは、人間とマシンのアイデンティティが「切り離せない存在」になっているという点です。人間のアイデンティティは非人間アイデンティティの基盤であり、制御点でもあります。一方、NHIは人間の能力をクラウド上で拡張し、増幅させる役割を担っています。

この相互依存は単なる量の問題ではなく、複雑性の問題でもあります。現在では、1人の技術職の従業員が、複数のクラウドやSaaSにわたる数十の非人間アイデンティティの作成者、またはそのアクセス権保持者であることも珍しくありません。

各NHIはそれぞれ異なる認証情報、権限、アクセスパターン、セキュリティリスクを持っています。

人間とNHIのセキュリティ関係を理解する

よくあるシナリオを考えてみましょう。複数の重要なサービスアカウントを管理するシニアの開発運用エンジニアが退職することになったとします。この場合、単にその人のアクセスを削除すれば済む話ではありません。その人が作成・管理していた過剰権限なサービスアカウントの把握と対処が大きな課題になります。

こうしたリスクは、企業全体でさまざまな形で現れます:

- 従業員の退職後も残り続ける「孤立した」サービスアカウント

- スクリプト内に埋め込まれ、追跡されていないAPIキー

- 一時的なプロジェクト用として作られたが、恒久的に使われているマシンアイデンティティ

- ローテーションされることのない「緊急用アカウント」

- 所有者が不明確な共有部門アカウントやメールボックス

これらの問題は、単に技術的な課題にとどまりません。組織的な課題でもあります。人間の従業員は、NHIの「作成者」「所有者」「管理者」です。彼らが退職したり異動した場合でも、そのアイデンティティの複雑なネットワークが自動的に解消されるわけではなく、適切な所有者がいなければ、重大なセキュリティリスクが見落とされてしまうのです。

ここで重要になるのがセグメンテーションです。人間と非人間の両方のアイデンティティを保護する必要がありますが、それぞれに適したセキュリティ手法を使い分ける必要があります。

多要素認証(MFA)

- 人間アカウントにMFAが設定されていない場合、それは即座に対処すべきセキュリティリスクです。すべての人間アイデンティティには、Okta FastPassのようなフィッシング耐性のある強力なMFAを導入すべきです。

- 自動化用のサービスアカウントには通常MFAは不要です。MFAは人間向けの仕組みであり、NHIに期待するのは現実的ではありません。Okta Privileged Accessのような代替ソリューションを使ってこれらのアクセスを保護しましょう。

シングルサインオン(SSO)

- ローカルアカウントを持つ人間アカウントは、Oktaを介したSSOに統合すべきです。

- サービスアカウントや緊急用アカウントには直接ログインが許容される場合もありますが、その認証情報はOkta Privileged Accessなどで管理し、ポリシーに従って保護するべきです。

未使用アカウントの対処

- 未使用の人間アカウントは削除または無効化の対象です。

- 一方、未使用に見えるサービスアカウントは、まれにしか使わない重要なバックアップ処理に利用されている可能性もあります。

使用の異常検知

- 人間は業務の都合で自宅、オフィス、海外などさまざまな場所からアクセスすることがあります。

- 自動化や統合に用いられるサービスアカウントは、あらかじめ定義されたIP範囲内で動作するように制限するべきです。予期しないIPアドレスからのアクセスは、即時アラートを発生させるべき高リスクな兆候です。

統一された今後のアプローチへ

クラウドへの移行が進む中で、人間と非人間アイデンティティの境界はますます曖昧になっています。もはやそれらを別個の問題として扱うのではなく、以下のような包括的なアイデンティティセキュリティ戦略を実行するべきです:

- 異なるアイデンティティ間の関係性を正しく理解する

- 文脈に応じた適切なセキュリティ制御を適用する

- 明確な所有権とライフサイクル管理を維持する

- すべてのアイデンティティとその相互作用を可視化する

私たちはこのような包括的視点に基づいて、Okta Identity Security Posture Managementを開発しました。人間のアイデンティティだけを保護し、NHIを放置する(あるいはその逆)ことは、玄関の鍵をかけながら、すべての窓を開けっぱなしにするようなものです。

これからのアイデンティティセキュリティは、現代的なアイデンティティ関係の複雑性に対応しつつ、セキュリティチームが無理なく管理できるソリューションにかかっています。

人間と非人間アイデンティティを別々の課題としてではなく、「セキュリティの表裏一体」として捉えるときが来たのです。

以上の内容は、原文(英語)の機械翻訳であり、原文と内容に差異がある場合は、原文が優先されます。