標的とされた企業は、判明後にフィッシング耐性のあるMFAを選択

Okta Securityの調査によると、脅威アクターに標的とされた企業は、標的が判明した後になって初めてフィッシング耐性のあるサインイン方式に移行しています。より強力な認証ツールに移行させるコストと複雑性が低いのにも関わらず、なぜ標的とされたことが判明するまで待つのでしょうか?

Okta Securityの調査によると、MFA(MFAとは?)の導入率の伸びは鈍化しているものの、Okta FastPassやFIDO2などのフィッシング耐性のある多要素認証(MFA)方式の利用は急増しています。

全体として、Oktaのお客様はMFAを積極的に採用しています。2024年1月時点で、Oktaの「Secure Sign-In Trends Report 2024」によると、Okta管理者の91%、Okta Workforce Identity Cloudユーザーの66%がMFAを使用してアプリケーションにサインインしていることが判明しました。

Okta Workforce Identity CloudのMFA要素で最も成長が著しかったのはOkta FastPassで、Oktaの全ユーザーでは2023年の2%から2024年には6%に、Okta管理者では1年前の5%から13%に増加しました(Secure Sign-In Trends Report 2024から引用)。これにより、何百万人ものユーザーがパスワードレスを実現していることがわかります。Oktaプラットフォーム上のユーザーの5%以上が、フィッシング耐性のあるパスワードレスのAuthenticatorを使用して何度もサインインし、全くパスワードを入力する必要がなくなったのです。

なぜこれほど多くのお客様がすべてのユーザーにフィッシング耐性を採用しているのに、大半の企業は依然としてパスワードとOTPを使用し続けているのでしょうか?

Okta Securityは、Okta FastPassとFIDO2が他のどのサインイン方式よりも大幅に速いペースで成長している理由の一部を解明するために、独自の調査に着手しました。

これらのサインイン方式がユーザーにとってより便利であることは、経験的に分かっています。Okta FastPassは、パスワードとOTPベースのチャレンジを組み合わせるよりも数倍速く、4秒未満で「所有」と「生体」の要素を提供するように設定できます。また、多くの規制当局や諮問機関(米国サイバーセキュリティインフラストラクチャーセキュリティ庁(CISA)や豪州サイバーセキュリティセンター(ACSC)など)が、成熟したセキュリティプログラムへの取り組みを実証したい組織に対して、フィッシング耐性のあるMFAを推奨していることも知っています。

Okta Securityは、フィッシング耐性要素の採用増加に、脅威アクターの存在が影響しているかどうかを明らかにしようと試みました。Oktaは、このインサイトを提供できる独自の立場にあります。

- Oktaは、Okta Workforce Identity Cloud全体で匿名化されたMFAの採用率を複数年にわたって収集しており、そのデータベースは強固な基盤となっています。このデータは、毎年のOkta Secure Sign-In Trends Reportで公開されています。

- フィッシングキャンペーンを特定の脅威アクターにクラスター化し、帰属させる信頼性の高い方式を採用しています。Okta Securityは、お客様のサインインページを模倣したフィッシングインフラストラクチャが構築されたことを確認すると、毎日多数のお客様に報告しています。これまでに数千件の通知を報告しており、直近の3か月間だけでも600件近くに上ります。

このデータがあれば、特定の脅威アクターに狙われたことがわかっている統計的に有意なカスタマーグループを抽出し、そのグループが最初に狙われた前後のフィッシング耐性のあるMFA要素へのユーザー登録率を比較することができます。また、これらの登録率を、Okta Workforce Identity Cloud サービス全体で観測された登録率と比較することもできます。私たちの仮説は、脅威アクターから攻撃を頻繁に受け、戦いに慣れている組織は、時間の経過とともにより強力なMFA要素を選ぶようになるというものでした。

私たちは、この調査で「Scatter Swine」に焦点を当てることにしました。Scatter Swineは、Oktaが2022年に命名した、攻撃を繰り返す脅威アクターの名称で、他の組織が「Scattered Spider」、「Muddled Libra」、「Octo Tempest」として識別しているより広範なグループの一部です。これらの脅威アクターは、標的をロックオンすると容赦なく大量のキャンペーンを展開し、多くの場合、複数のドメインを登録し、数十人、あるいは数百人のスタッフを標的としてSMSフィッシングメッセージを送信します。

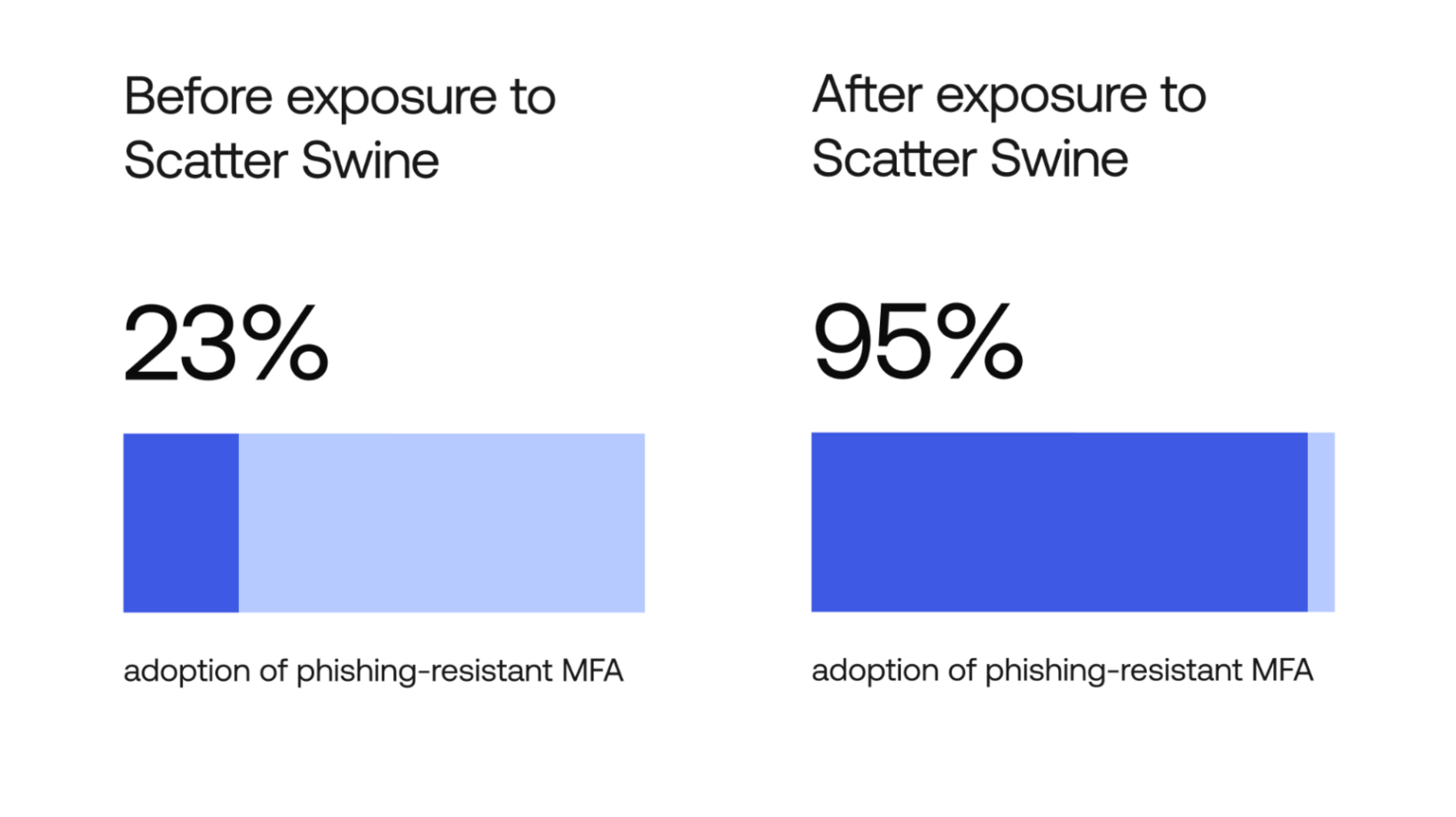

当社の調査では、2022年から2024年初頭にかけてこのグループの標的となったことが判明している35の組織を対象に、Oktaから攻撃の危険性を最初に通知した日と、2024年3月を比較して、フィッシング耐性要素の導入率を測定しました。

調査結果

私たちが立てた仮説は概ね正しいことが判明しました。

これらの企業におけるフィッシング耐性要素の登録率の中央値はすでに23%であり、これはOktaの平均的な顧客の2倍以上の率でした。これらの企業の多くは、もともとより強固なセキュリティ対策を必要とする傾向にあるテクノロジー観点で成熟した企業でした。

企業が標的にされていたことに気づくと、強力なMFA要素の登録率は23%から95%に急上昇しました。大半の企業は、FIDO2認証で少数の特権ユーザーを保護するのではなく、1つ以上のフィッシング耐性のあるMFA要素にすべてのユーザーを登録するようになりました。多くの企業では、Okta FastPassにユーザーを100%登録しても、FIDO2ハードウェアセキュリティキーをリカバリキーとして維持していました。

このような標的にされた企業と、そうでない企業の違いは何でしょうか?

- 標的にされた企業は、ログストリーミングを使用して認証ログをリアルタイムで取得している可能性がはるかに高いです。これは、このテレメトリのアクティブな監視を強く示唆しています。

- Okta Workflows(コード不要の自動化)の数が平均より多く、アイデンティティプロセスを自動化している可能性がはるかに高いです。

- Oktaが提供する基本的な保護機能(大量攻撃から保護するThreatInsightなど)を有効化している可能性が高いです。

それでは、なぜ標的にされるまで待つのでしょうか? 脅威アクターは現在、基本的なMFAのほとんどをバイパスできるツールに簡単にアクセスでき、より効果的なフィッシングキャンペーンを大量に展開しています。

このような環境下では、すべての企業がフィッシング耐性認証を採用する必要があると私たちは考えています。当社のデータによると、パスワードレスでフィッシング耐性のある認証は迅速に導入でき、リスクを即座に低減できることが示されています。

フィッシング耐性を導入した結果、特定の攻撃カテゴリーを気にかける必要がなくなったというお客様の声が寄せられています。