Okta Device Trust:Intuneを使ったiOS端末のアクセス制御

目次

前回のブログでは、Device Trustを使いAndroid端末からのアクセスを制御しましたが、本投稿ではiOS端末からのアクセスを制御する方法についてご案内します。

Device Trust

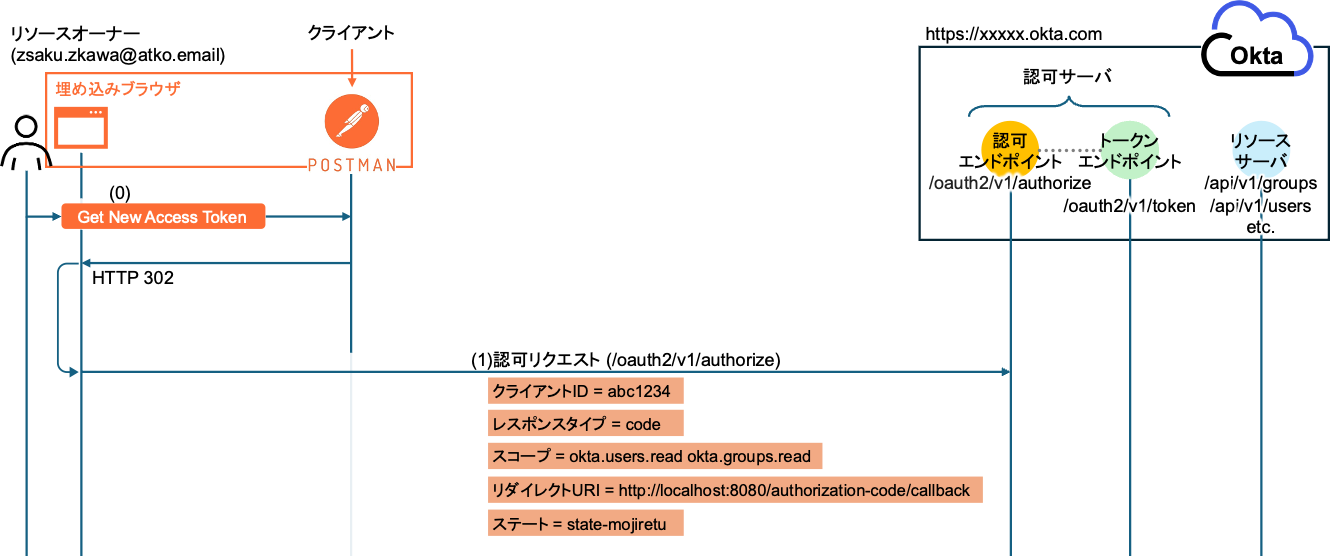

Device Trustとは、MDMで配布された証明書やアプリ構成の登録状況を認証ポリシーの条件として利用する機能です。つまり、 Oktaで保護されたアプリケーションへアクセスできる端末をMDM管理下のデバイスのみに制御することができます。

本機能の利用には、Adaptive SSOまたはAdaptive MFAのライセンスが必要です。

Device Trustの設定

はじめに

本手順では、MDMソリューションとしてMicrosoft Intuneを利用し、管理対象のデバイスをiOSのスマートフォンとして説明します。

Oktaでデバイス管理を構成する

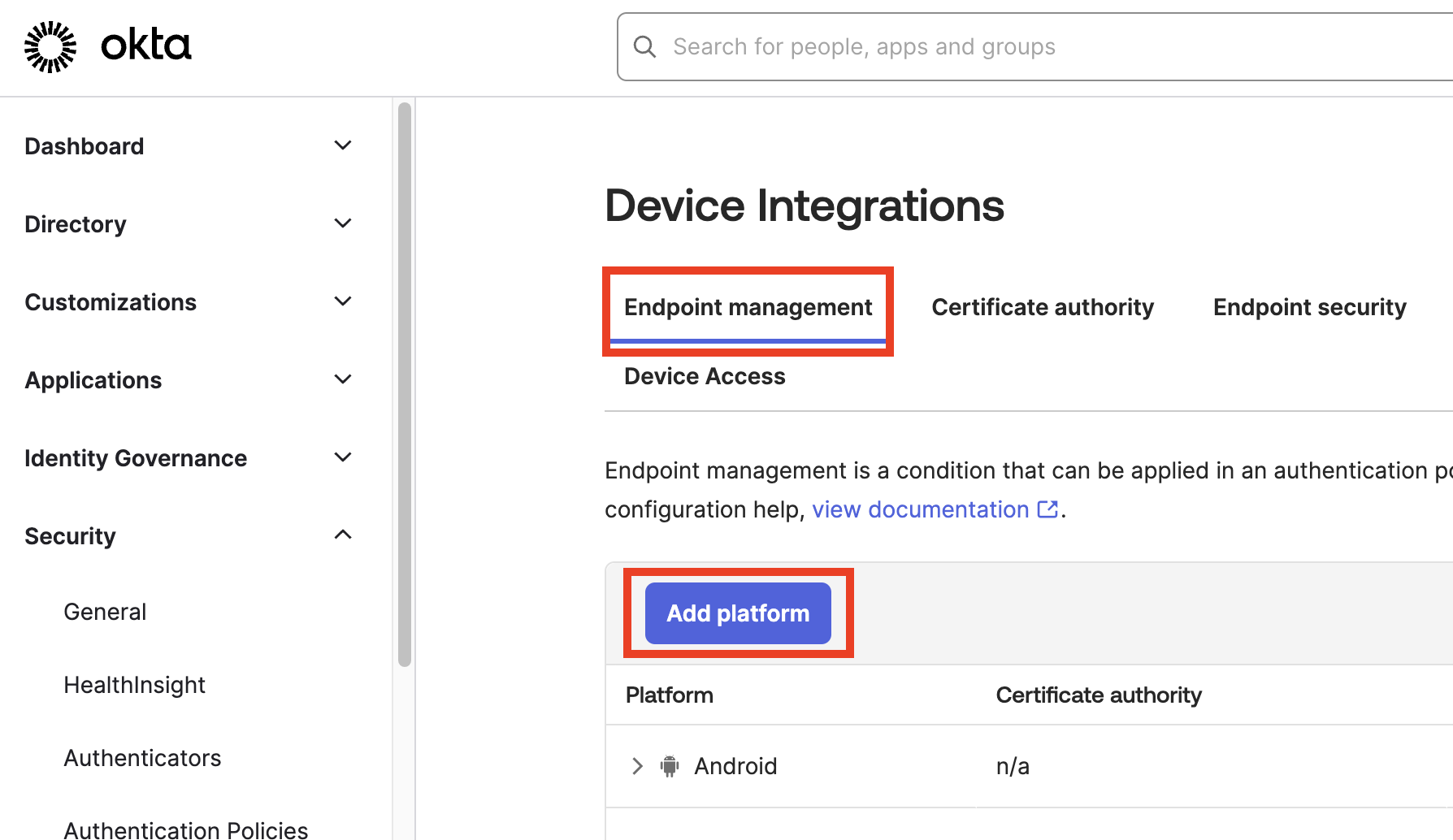

- Okta Admin Consoleへ管理者権限でログインします。

- [Security] - [Device Integrations]に移動します。

- [Endpoint Management]タブを選択し、[Add platform]をクリックします。

- [iOS]を選択し、[Next]をクリックします。

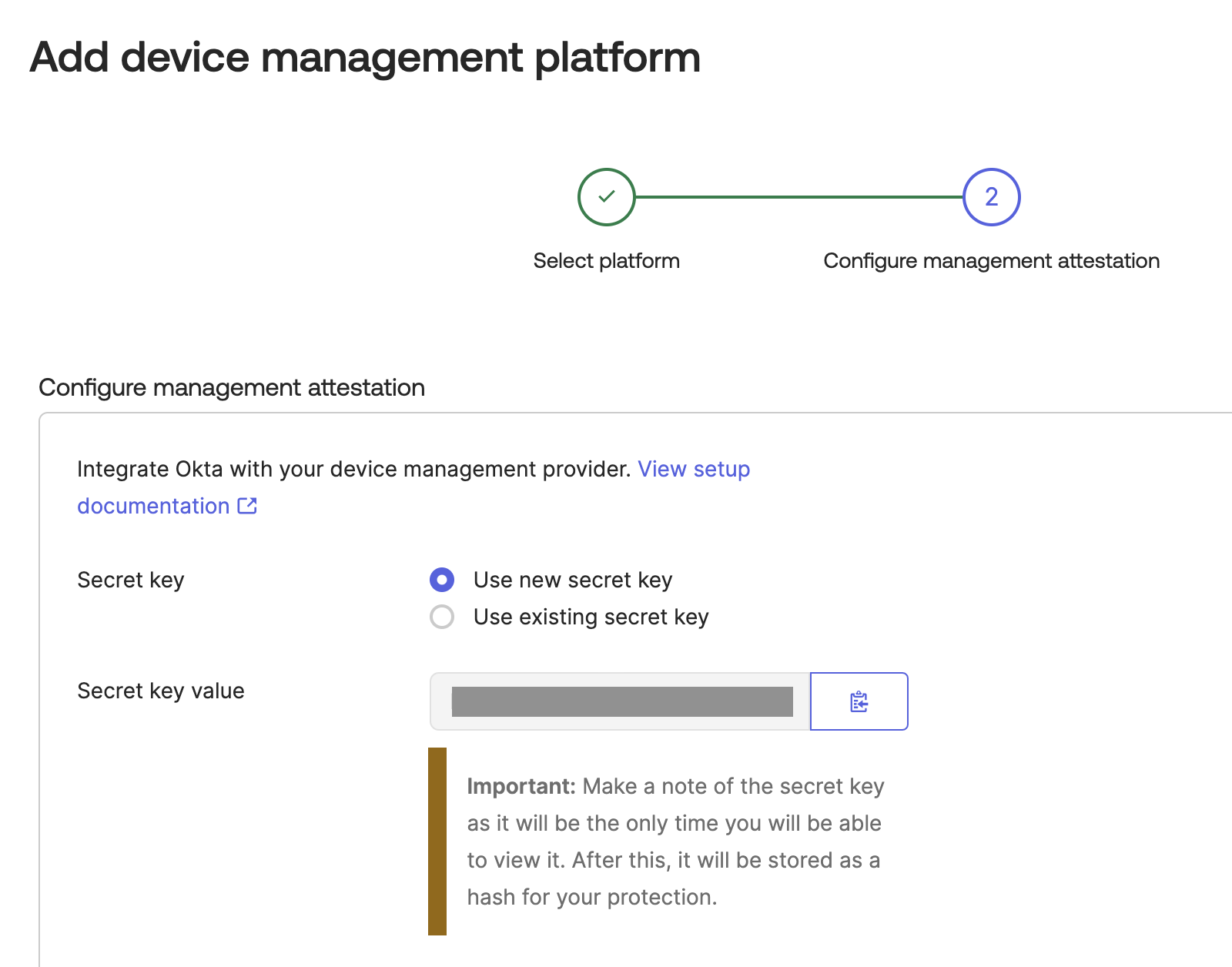

- [Use new secret key]を選択します。管理対象のデバイスとして識別するための秘密鍵の値が表示されますので、[Secret key value]をコピーして、別途保存します。

- [Device management provider]には任意のMDMソフトウェアの名前(今回は、iOSTest)を入力します。

- [Enrollment link]にMDM未登録ユーザー用のリダイレクト先(今回は、https://okta.com)を入力します。

- [Save]をクリックします。

IntuneでOkta Verifyを管理対象アプリに設定する

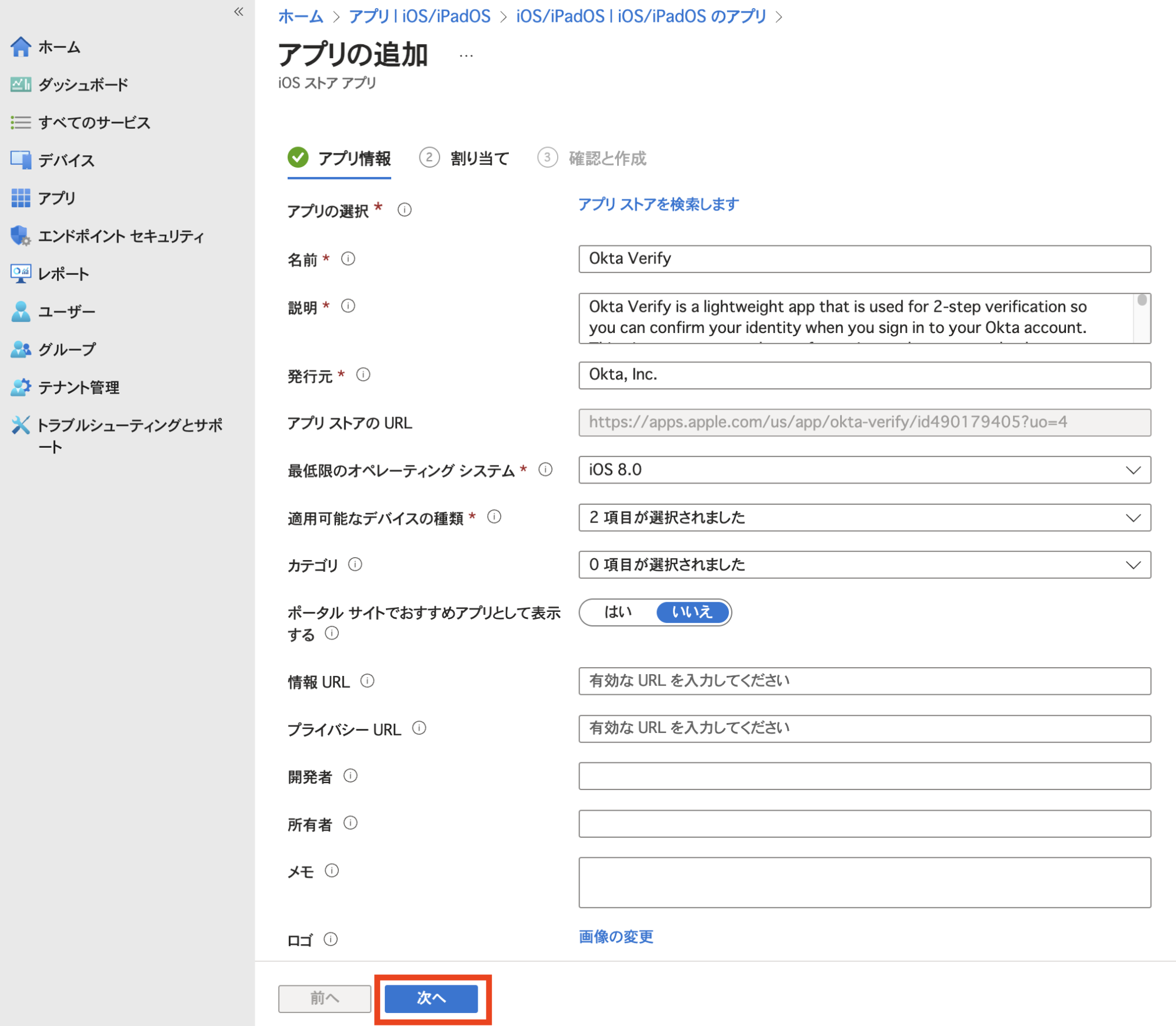

- Intune(https://intune.microsoft.com/) へ管理者ユーザーでログインします。

- [アプリ] - [iOS/iPadOS]に移動します。

- [追加]をクリックし、[アプリの種類]で[iOS ストア アプリ]を選び、[選択]をクリックします。

- [アプリ ストアを検索します]をクリックし、[Okta Verify] アプリを検索します。

- [Okta Verify] をクリックし、[選択] ボタンをクリックします。

- 設定を確認し、[次へ]をクリックします。

- [必須]欄の[グループの追加]をクリックします。

- 展開先のユーザーが所属しているグループをクリックし、[選択]をクリックします。

- [次へ]をクリックします。

- 内容を確認し、[作成]をクリックします

Intuneでアプリの構成ポリシーを作成する

- [アプリ] - [アプリ構成ポリシー]に移動します。

- [作成]をクリックし、[マネージドデバイス]をクリックします。

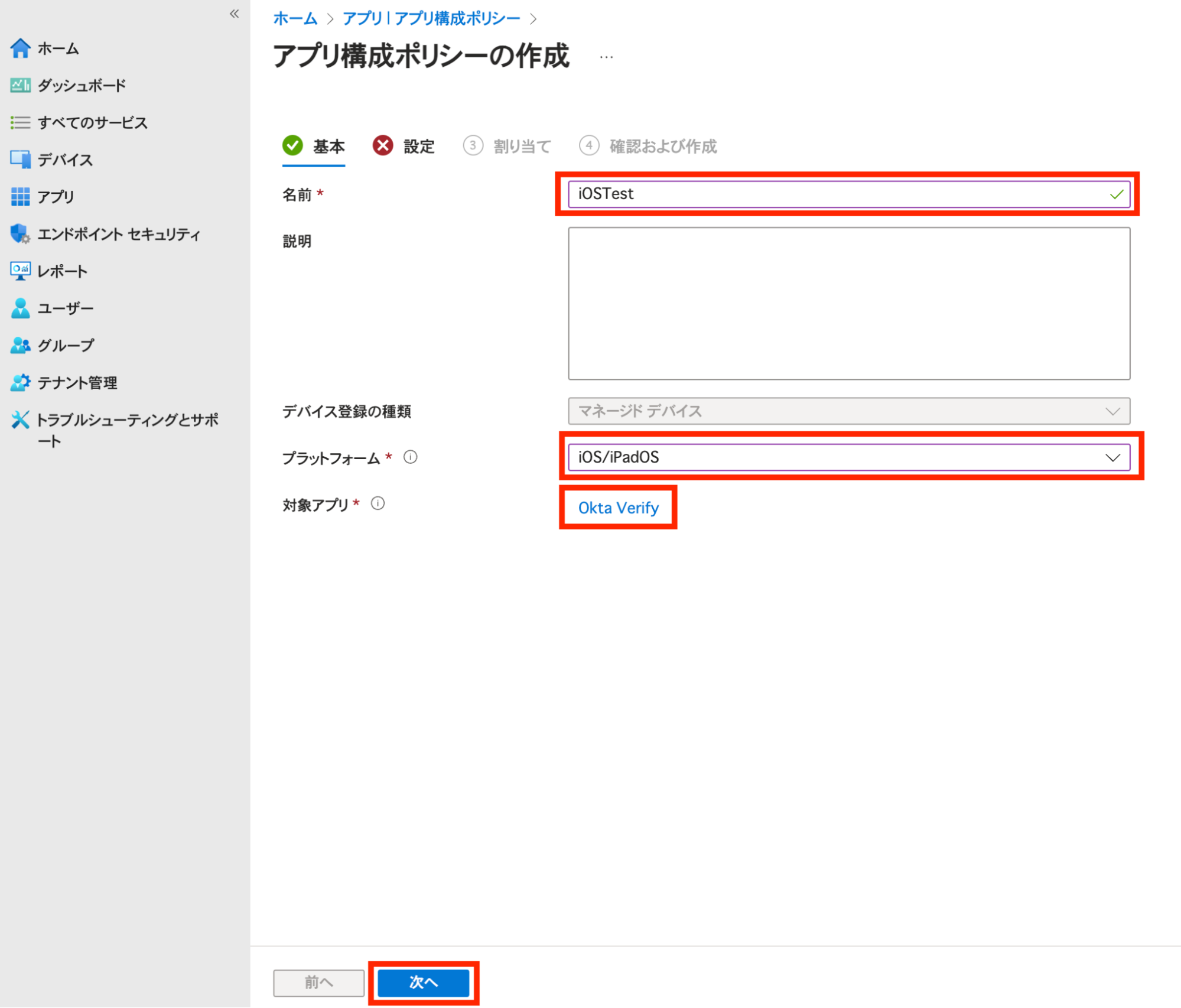

- [名前]に任意のポリシー名(今回は iOSTest)を入力します。

- [プラットフォーム]に[iOS/iPadOS]を選択します。

- [対象アプリ]に[Okta Verify]を選択し、[OK]をクリックします。

- [次へ]をクリックします。

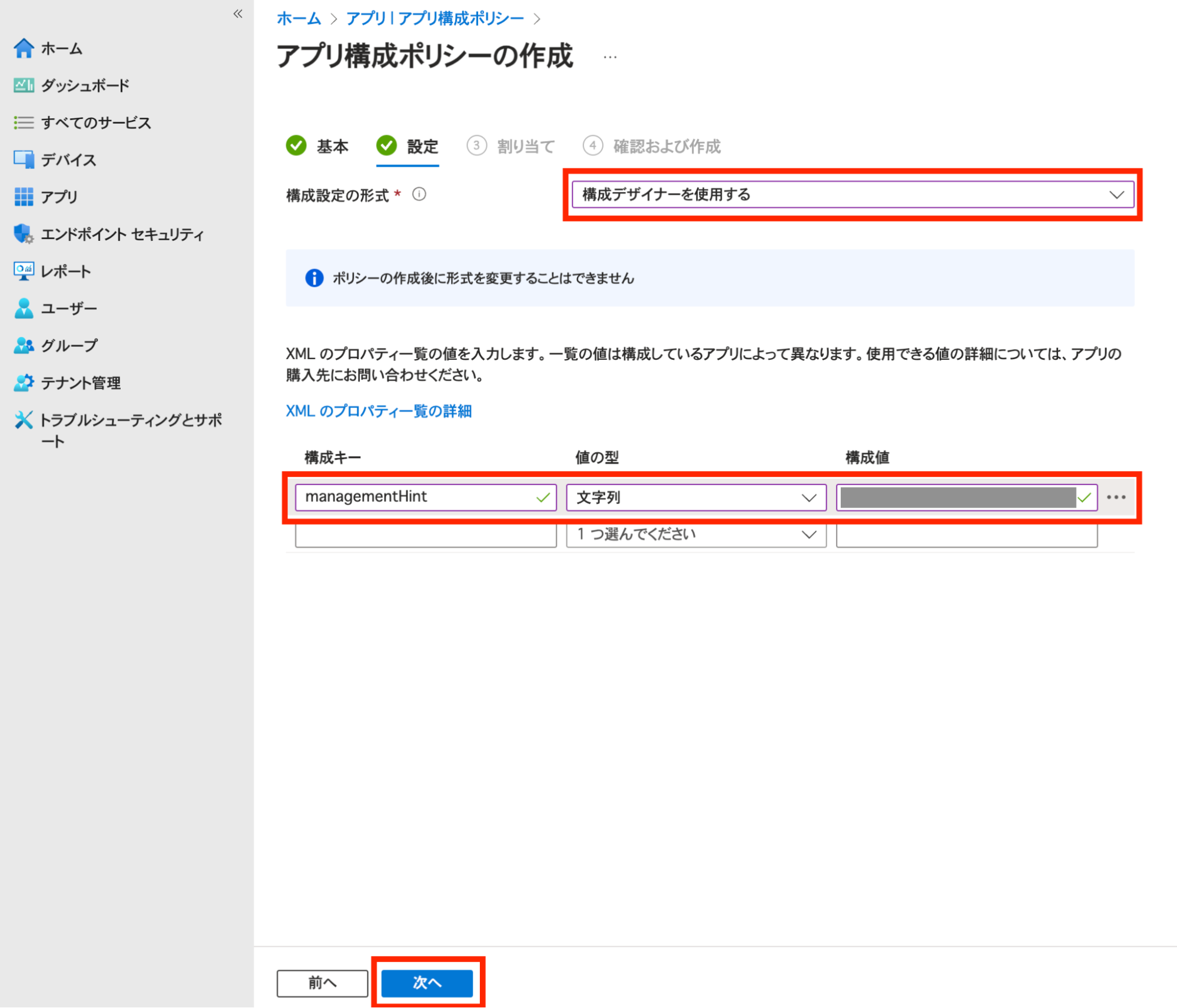

- [構成設定の形式]で[構成デザイナーを使用する]をクリックします。

- 次の値を入力します

構成キー:managementHint

値の型:文字列

構成値:[Oktaでデバイス管理を構成する]の手順5で控えたSecret keyの値

- [次へ]をクリックします

- [組み込まれたグループ]の[グループの追加]をクリックします。

- 対象グループを追加し、[選択]をクリックします。

- [次へ]をクリックします。

- 内容を確認し、[作成]をクリックします。

iOS端末の確認

- iOS端末にOkta Verifyがインストールされたか確認します。インストールされていない場合、Microsoft 社のドキュメントに従い登録・配布を行います。

- Okta Verifyのアプリを起動し、Oktaアカウントとの紐付けを行います。

Okta認証ポリシーの設定

- Okta Admin Consoleにログインします。

- [Security] - [Authentication Policies]にアクセスし、適用するポリシーを編集します。

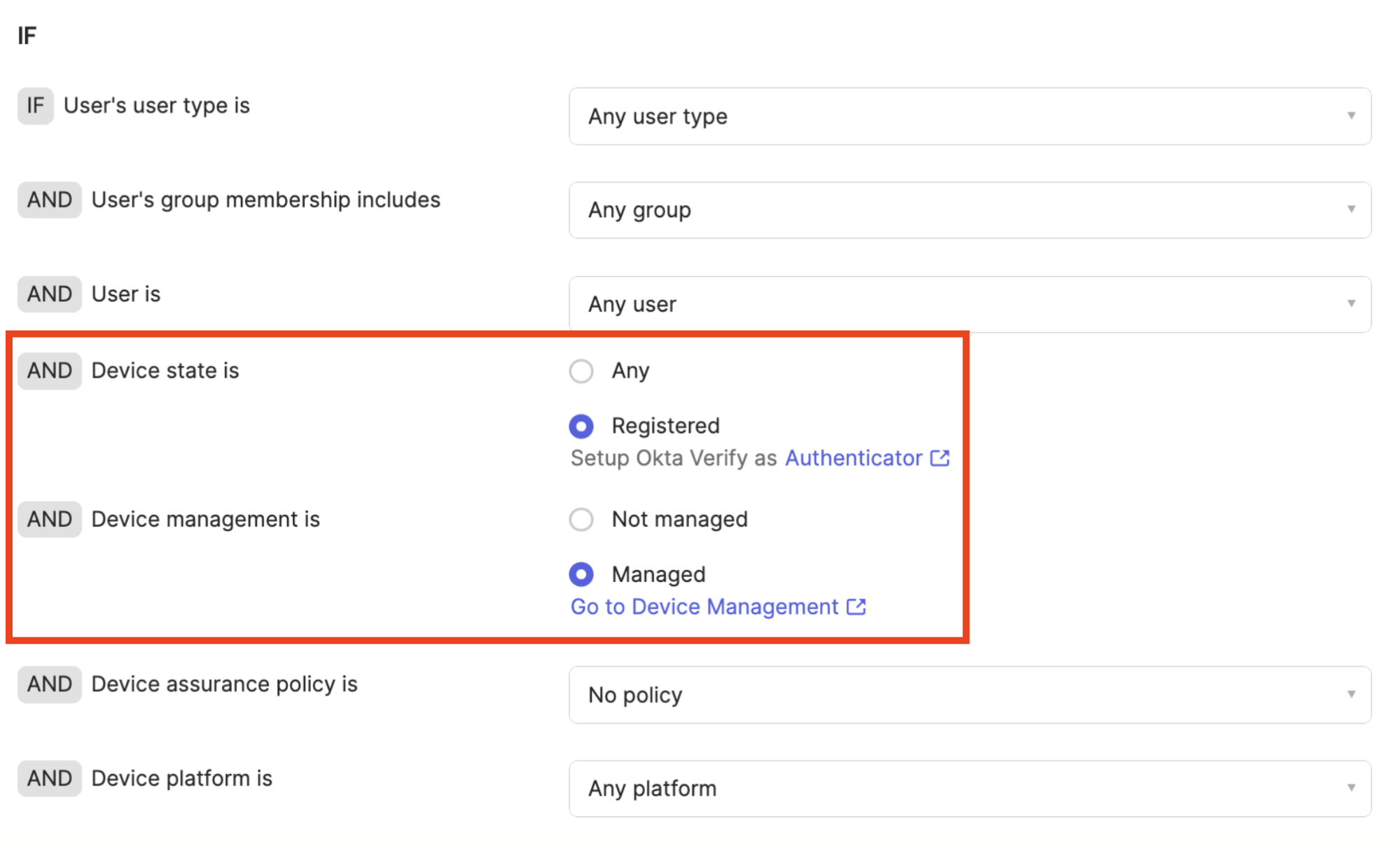

- 次の値を入力します。

Device state is:Registered

Device management is:Managed

4. 設定を完了したら、[Save]をクリックして保存します。

動作確認

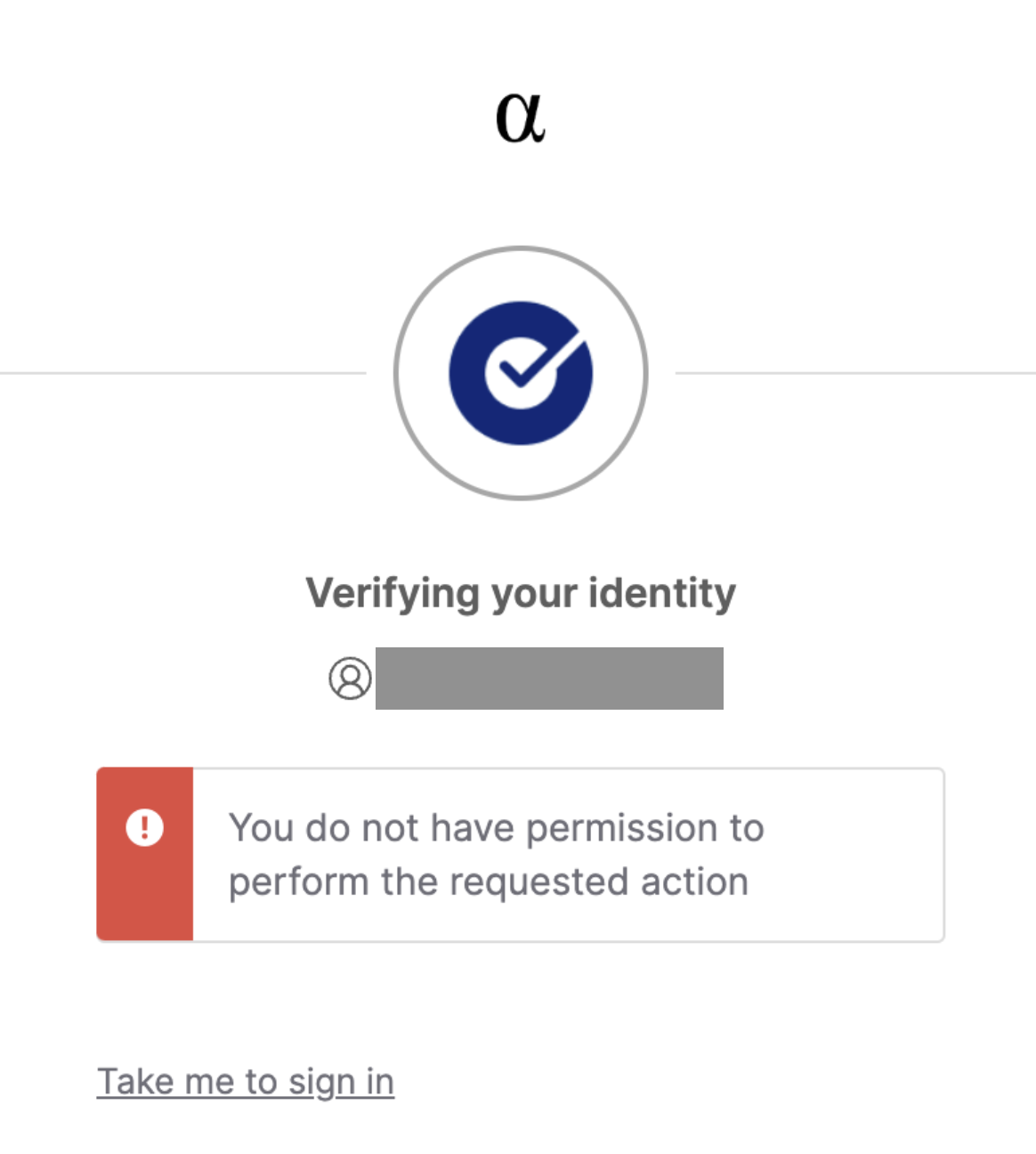

サインインウィジェット上のエラーメッセージ

設定した認証ポリシーを満たさない端末からアクセスがあった場合、サインイン時にエラーが表示されます。セキュリティの観点から認証が失敗した原因はエンドユーザーに表示されません。

System Log

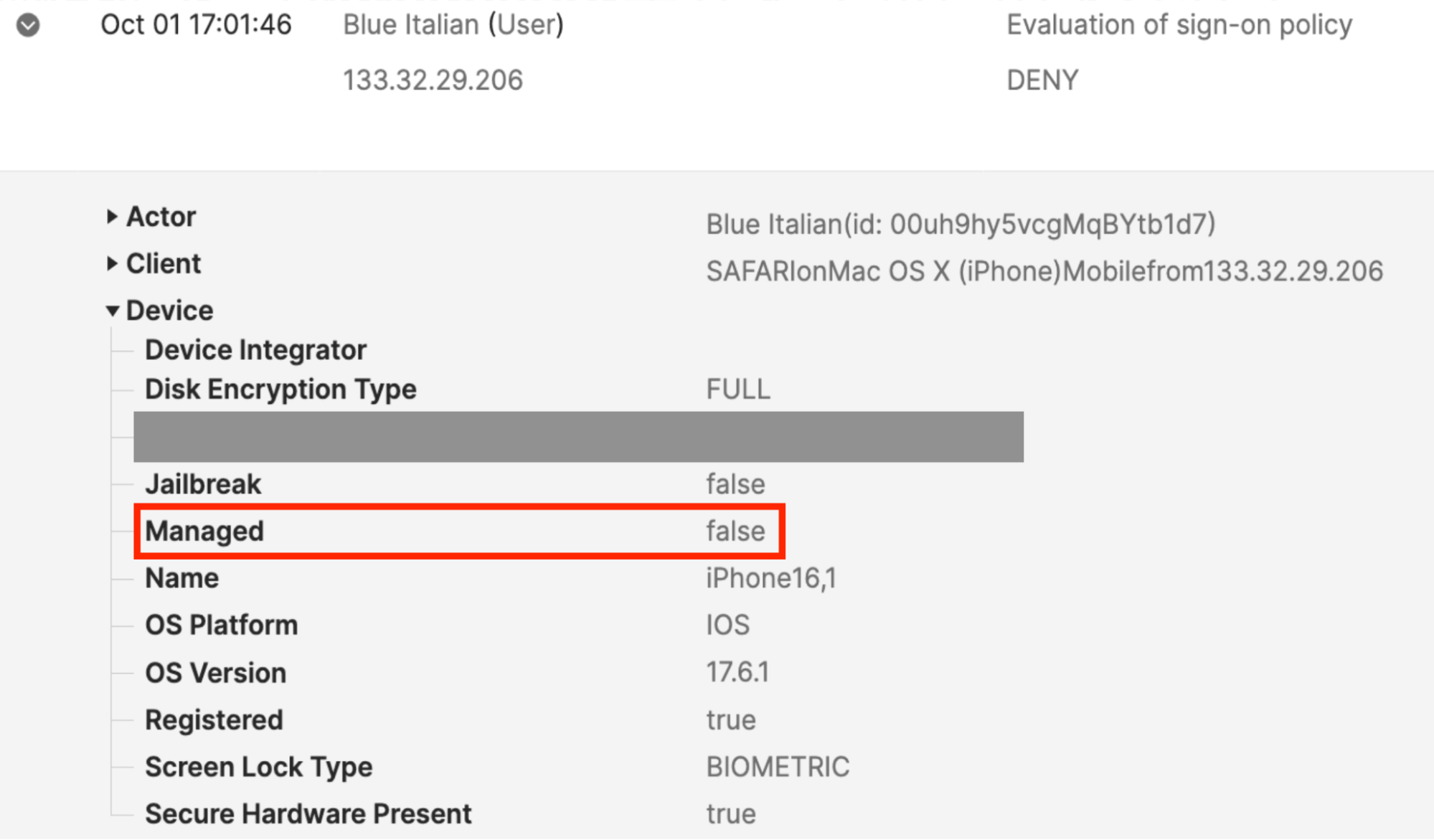

System Logでは、エンドユーザーが認証に失敗した際の端末情報を確認することができます。

認証失敗のログを検索するには、以下のフィルターを利用します。

eventType eq "policy.evaluate_sign_on" and outcome.result eq "DENY"

Device - Managedの値を見ると、管理対象ではない端末からアクセスされたことが確認できます。対象の認証ポリシーの構成とログの内容を見比べることで、認証が失敗した理由を特定することができます。

最後に

本ブログでは、IntuneでOkta VerifyをiOS端末に配布し、MDM管理外のiOS端末からのアクセスを制御する方法についてご紹介しました。

信頼できるデバイスからのみOktaで保護されたアプリケーションにアクセスを許可することでセキュリティを強化することができますので是非ご活用ください。