フィッシング耐性のあるMFAが大きく進展

このブログはこちらの英語ブログ(2024年10月23日公開)の機械翻訳です。

Oktaは職場での多要素認証(MFA - MFAとは?)の使用に関する年次報告書である第2回「Secure Sign-in Trends Report」を発表しました。

このレポートでは、OktaのWorkforce顧客から匿名で集約したデータを使用し、以下の重要な質問に答えています。

- セキュリティとユーザーエクスペリエンスの最適な組み合わせを提供するサインイン方式は何か?

- 次世代組織が採用するサインイン方式は何か?

- 自組織におけるMFAの導入状況は、同業他社や同規模の他組織と比較してどうなのか?

2023年のレポートに対する反響は非常に大きなものでした。今回のレポートで初めて、独自のアイデンティティジャーニーを歩むOkta管理者が、業界や同業他社と比較しながら、自社のAuthenticator戦略を評価することができるようになりました。

私たちは、お客様にとってより有益なレポートにするために、皆様からのフィードバックを踏まえて、検討を重ねました。そこで、2024年のレポートでは、優先事項に関するITとセキュリティ実務家の意見を活用し、評価方法を強化し、指標を更新しました。

今回のデータから何が学べるでしょうか?最も重要な学びは、MFAの導入が着実に増加しており、特にフィッシング耐性のあるMFAが増加していることです。

1. MFAの導入は上昇傾向が続く

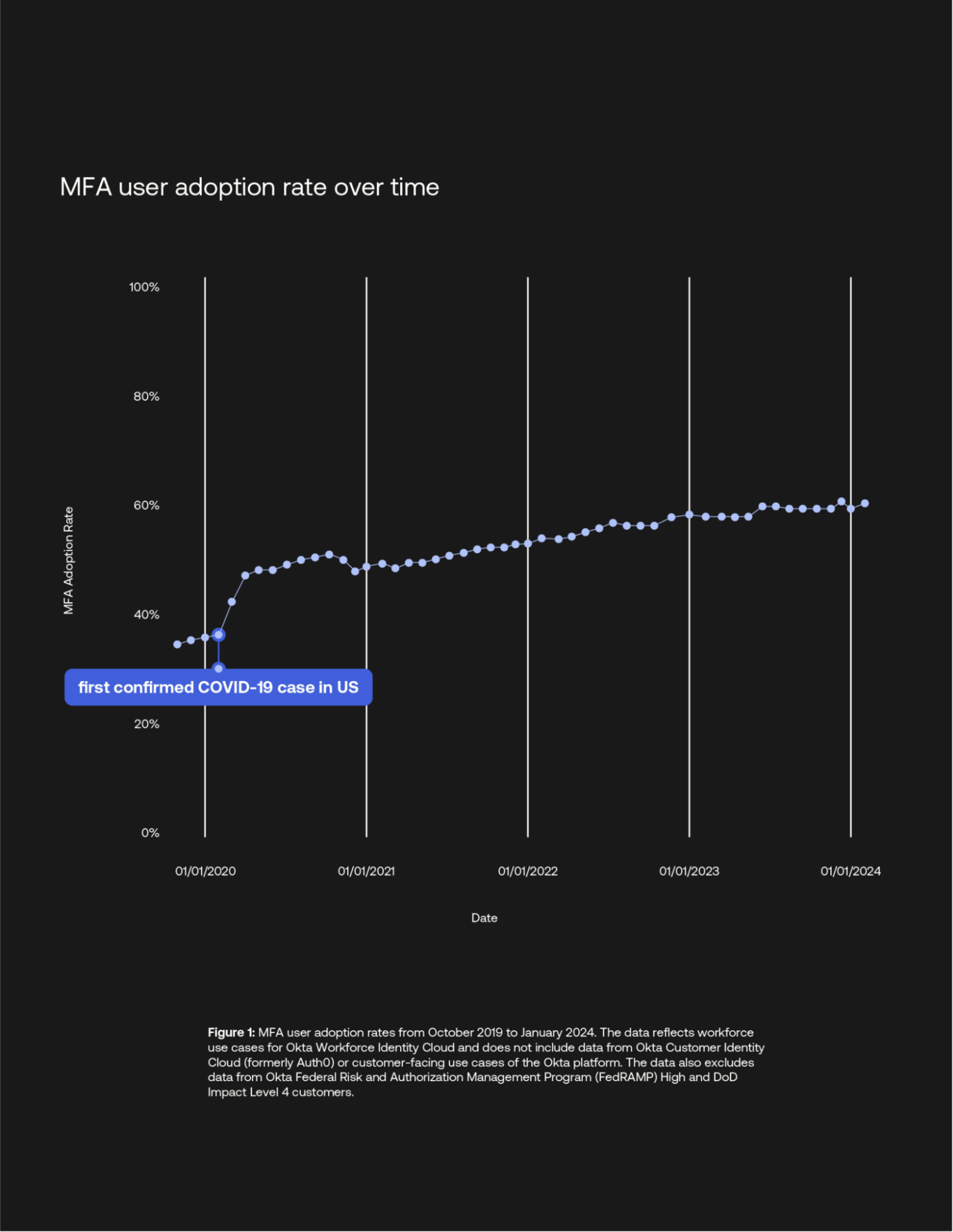

2024年1月時点で、Oktaのワークフォースユーザーの66%がMFAを導入しており、管理者の91%がMFAを使用しています。 Okta Secure Identity Commitmentの一環として、Oktaはすべての管理者のOkta Admin ConsoleへのアクセスにMFAを適用し始めました。そのため、2025年にはこの数値がさらに増加すると予想されます。

2. フィッシング耐性方式が勢いを増し、パスワードレスが到来

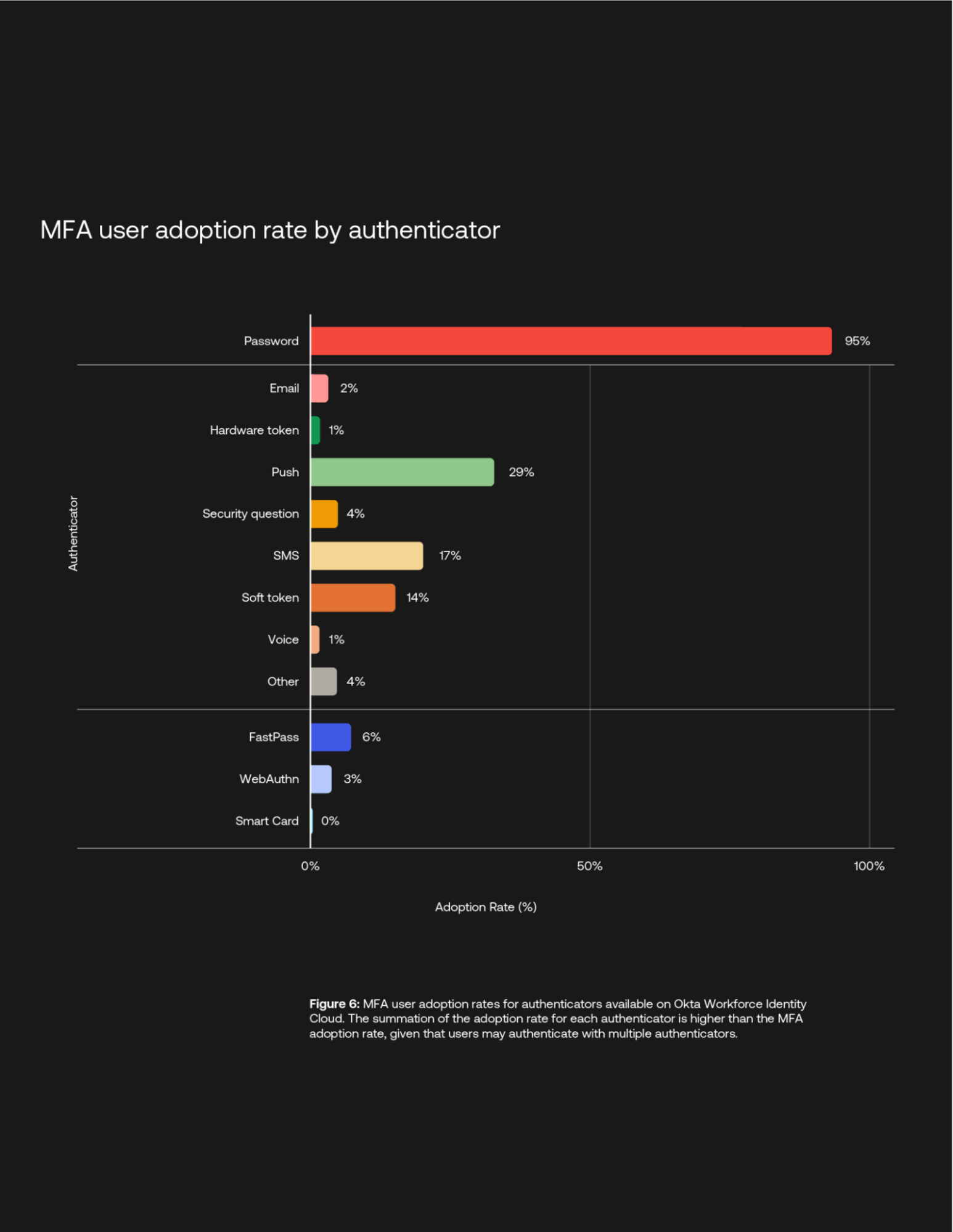

パスワードのセキュリティ確保は、どんなに努力しても長期的には負けるゲームです。 初めて、パスワード撲滅の明確な進展が見られます。1か月間でパスワードを使用しなくなったユーザーは約5%です。

フィッシング耐性のある方法は、パスワードが占めていた領域で広まりつつあります。Okta FastPassの採用率は、2023年1月から2024年1月の間に2%から6%に増加しました。明らかなのは、パスワードレスの世界はSFの夢ではなく、多くのOktaのお客様が今まさに実現している現実だということです。

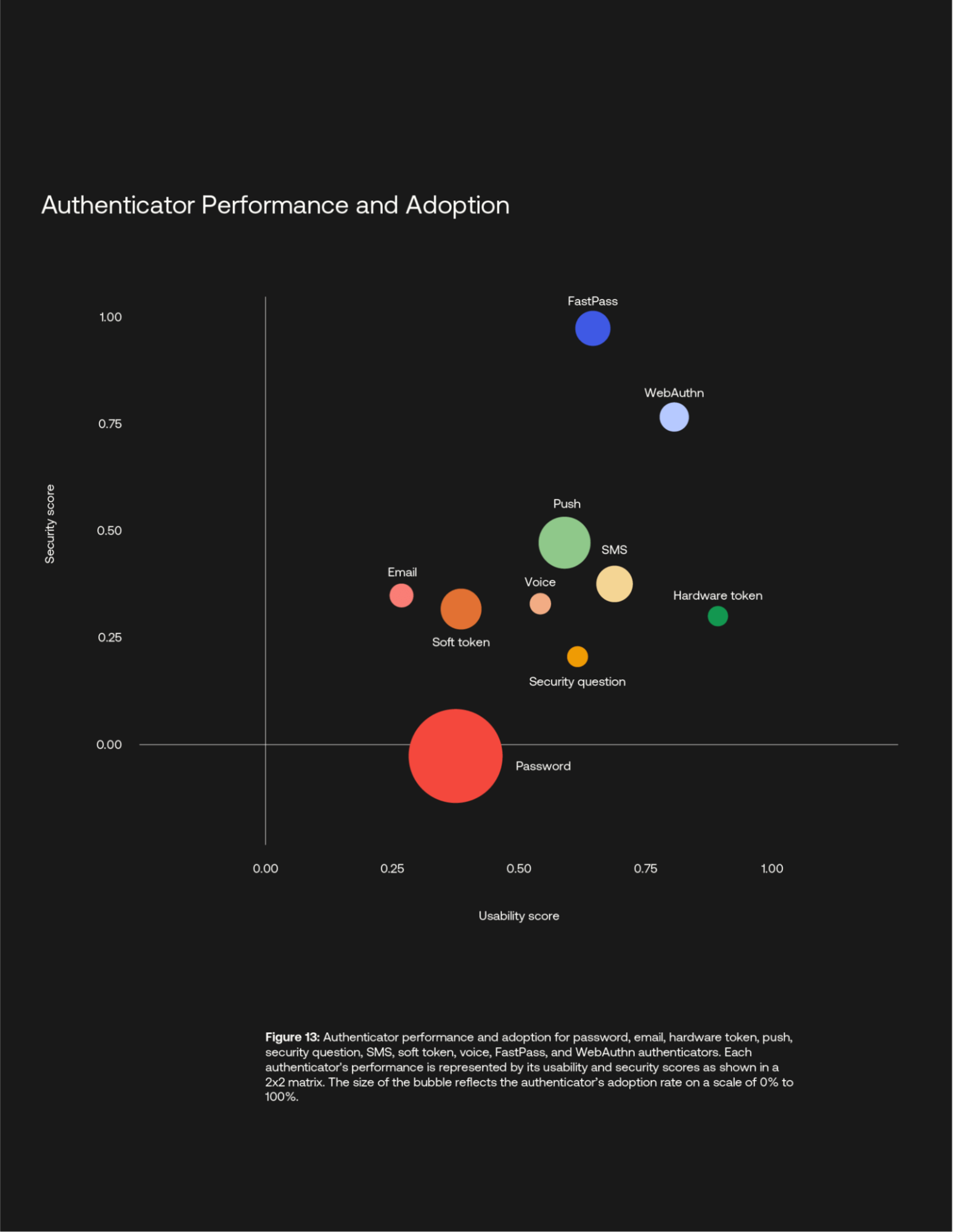

3. セキュリティとユーザー体験は相反しない

従来、ユーザー検証の方式が増えるたびにユーザーの負担が増え、従業員の生産性が低下していました。2024年のレポート作成にあたり、MFAの属性に関するデータに適用する加重指標を開発するために、ITとセキュリティの専門家を対象に調査を委託しました。その結果、実際の運用環境では、フィッシング耐性のあるAuthenticatorsがセキュリティとユーザー体験を向上させることが明らかになりました。

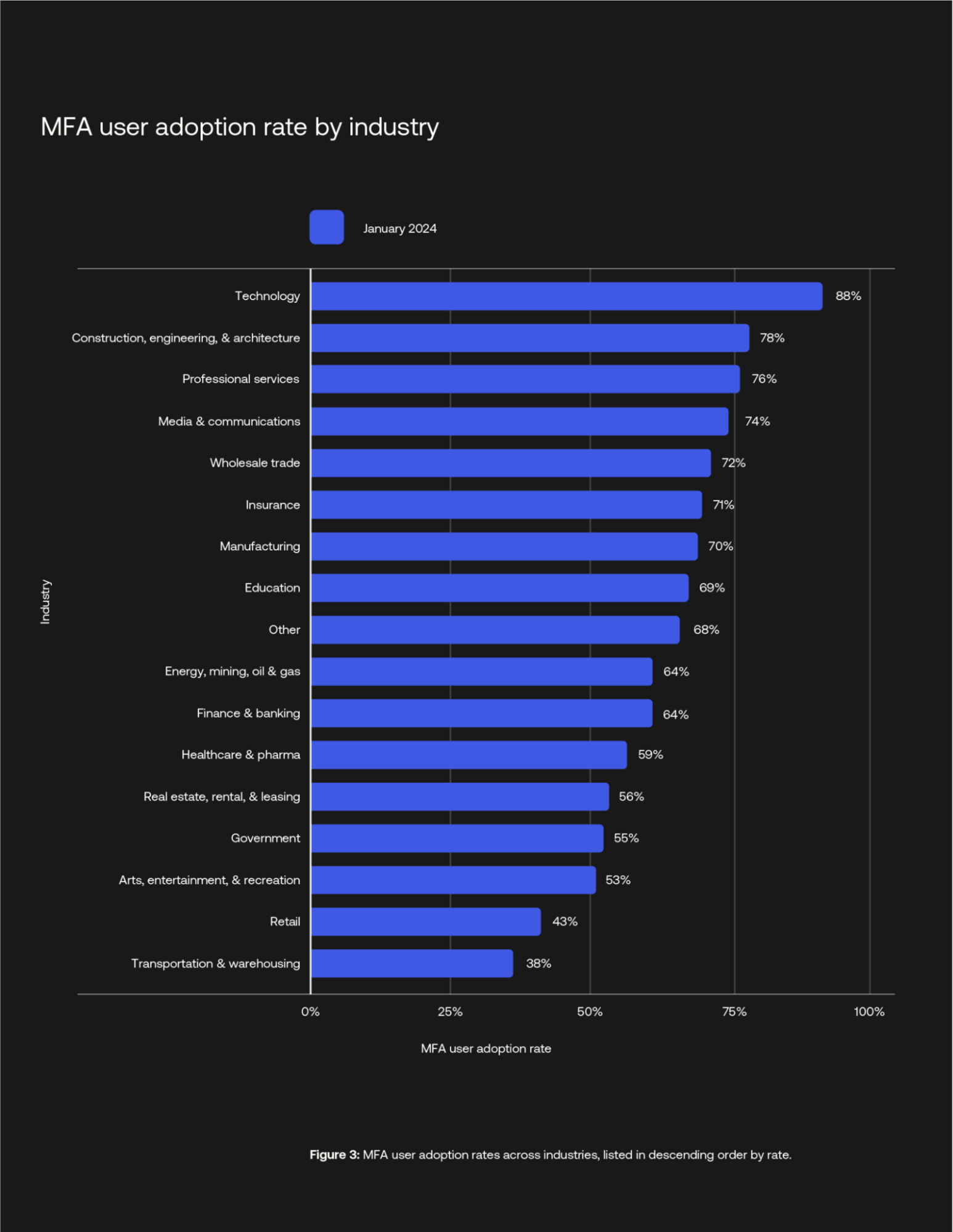

4. MFAの導入は大きく異なる

今年、連邦政府によるMFAの導入率は7ポイント増加し、55%に達しました。これは、当社のデータで示された最大の増加率の1つです。米国大統領令(EO)の発効と米国サイバーセキュリティ・インフラ保護庁(CISA)によるMFAとフィッシング耐性認証の推奨により、この分野では真の進歩が見られます。

MFAでセキュリティを強化

認証のセキュリティ強化においてこれほどまでに大きな進歩が見られることを嬉しく思います。このレポートが、組織におけるより強固な認証の導入を検討する一助となれば幸いです。

パスワードレスの未来に向けて、セキュリティ対策を強化するために今すぐできる5つのことをご紹介します。

認証戦略を改善するための5つのヒント

最新のアイデンティティは、サイバーセキュリティへの投資から最大の利益を得ることができます。 そのためのヒントをいくつかご紹介します。

- サインオンポリシーでMFAを必須とし、機密性の高いアプリケーションやデータへのアクセスにはフィッシング対策を適用してください。 当社のパスワードレス認証ツールであるOkta FastPassが提供するフィッシング対策機能とデバイス保証機能の利用を強く推奨します。

- MFAの導入を経営陣と取締役会の優先事項としてください。 MFAは組織の最も重要なリソースや情報を保護する上で非常に有効であるため、その導入率は組織の最高レベルで目に見える形で示されるべきです。

- アクセスにはゼロトラストアプローチを採用し、セッションごとにアイデンティティのプロパティに基づいて最小特権の原則に従ってアクセスを許可し、要求されたアプリケーションまたはデータの保証要件に基づいて決定します。ユーザー属性、デバイスコンテキスト(デバイスが既知であるか、管理されているか、または強固なセキュリティ対策が施されているか)、ネットワーク属性(ネットワークが信頼できるか)、要求が以前のユーザー動作と一致しているかどうかを評価する動的なアクセスポリシーを作成します。

- ユーザー登録とアカウント復旧フローにフィッシング耐性認証を適用する方法を検討し、ユーザーライフサイクル全体を保護します。

- パスワードの使用を最小限に抑えたり、排除するための長期的な計画を立てます。

セキュアなサインインに関するその他のトレンドについては、完全版レポートをお読みください。

ご意見をお寄せください

Secure Sign-In Trends Reportは、お客様や読者の皆様のおかげで作成することができました。2025年のレポート作成にあたり、皆様のご協力をお願いいたします。5分ほどお時間をいただき、Authenticator Surveyにご回答いただき、皆様のAuthenticatorのセキュリティと使いやすさに関する評価をお知らせください。2024年のレポートを誇りに思っていますが、皆様のお力添えがあれば、次回のレポートをさらに素晴らしいものにできるでしょう。

以上の内容は、原文(英語)の機械翻訳であり、原文と内容に差異がある場合は、原文が優先されます。