認証後の潜在的脅威を検知して対応するための製品群

このブログはこちらの英語ブログ(2024年9月12日公開)の参考和訳です。

データ漏洩が発生した場合には、迅速かつ的確な対応が不可欠です。セキュリティリーダーがサイバーセキュリティの脅威に対する最善の防御を実現するには、アイデンティティを活用した包括的なセキュリティアプローチを必要とします。これによって、窃取された認証情報がすでに悪用された状況でもリスクを軽減できます

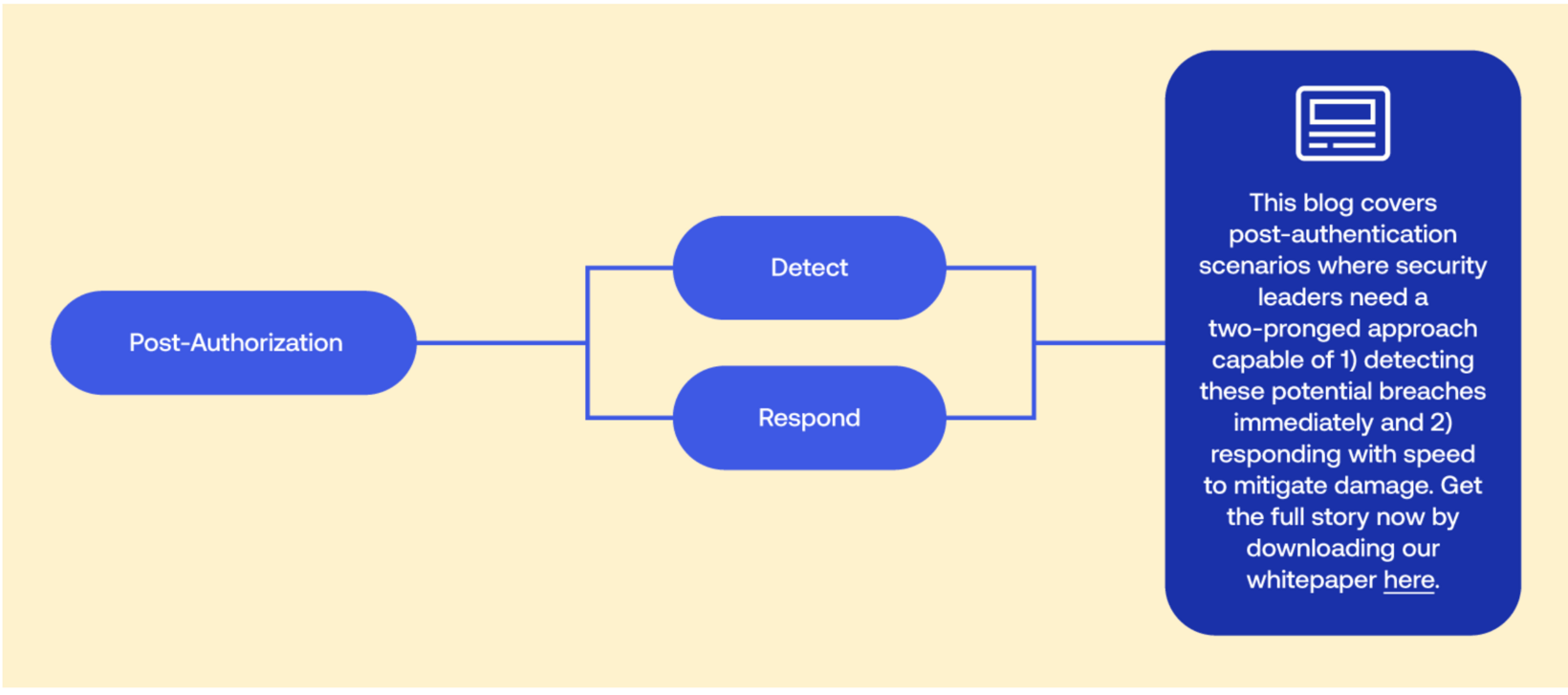

認証後のアイデンティティセキュリティを個別のポイントソリューションで管理すると、十分な成果を得ることができません。脅威シグナルが異なるシステムやアプリケーションに分断され、それぞれ異なるチームによって管理され、許可の構造も異なります。このため、潜在的な脅威を迅速に検知して対応することが困難になります。

データ漏洩が発生した場合には、迅速かつ的確な対応が不可欠です。セキュリティリーダーがサイバーセキュリティの脅威に対する最善の防御を実現するには、アイデンティティを活用した包括的なセキュリティアプローチを必要とします。これによって、窃取された認証情報がすでに悪用された状況でもリスクを軽減できます。

Oktaは、セキュリティポスチャと脅威検知のあらゆる側面でアイデンティティとアクセス管理(IAM)を強化し、アイデンティティのすべての要素を集約して緊密に統合します。既存のアイデンティティプロバイダー(IdP)やSaaSアプリケーションにシームレスに接続することで、Oktaは認証後のセキュリティ課題に対応し、潜在的なリスクを360度把握できる製品群と、自動化を活用した対応戦略を提供します。

その結果、攻撃をその場で阻止できるようになり、リスクが軽減されます。

その仕組みを以下で解説します。

効果的な脅威対策は、組織全体のセキュリティインフラストラクチャにおける包括的な脅威の検知と評価から始まります。Oktaは、リスクを継続的に評価し、AIを活用してリスクスコアを算出し、潜在的な脆弱性をリアルタイムで分析する製品群によって、この検知機能を強化し統合します。

|

Okta Identity Threat Protection with Okta AI(ITP) |

|

|

目的 |

認証後の一連の検知/対応機能であり、認証情報の窃取や悪用が発生した場合のレジリエンスを高めるように設計されています。 |

|

機能 |

セキュリティエコシステム全体から得られるインサイトを統合し、脅威に対する可視性を高めるとともに、組織の攻撃対象領域に対する理解を深めます。 |

|

仕組み |

|

|

Identity Security Posture Management(ISPM)ダッシュボード |

|

OktaのISPMダッシュボードは、業界の脅威インテリジェンスを収集・分析し、組織のアイデンティティポスチャを包括的に把握するための情報をセキュリティリーダーに提供します。このダッシュボードを活用することで、セキュリティポスチャにおけるアイデンティティ関連の設定ミスを特定し、修復措置を講じることができます。 |

強化された広範な脅威検知機能により、セキュリティリーダーはコンテキストに応じた意思決定を活用した認証後の対応戦略を実行できます。全体的な分析と自動化された対応トリガーを組み合わせることで、Oktaは攻撃者に対する認証後の強力なレジリエンスを提供します。

|

Okta Identity Governance (OIG) |

|

|

Identity Threat Protection with Okta AI(ITP) |

|

統合アイデンティティの効果

2023年のデータ侵害の平均コストは445万ドルに上りました。このようにリスクが高まっている中、個別ソリューションの寄せ集めでは、統合されたリアルタイムの実行可能な洞察を提供できず、認証後のセキュリティ対策を任せることはできません。Oktaは、アイデンティティセキュリティのすべての側面を統合し、リスクに対応して脅威対策が効果的に機能するように確保します。

|

Oktaでアイデンティティを統合する前 |

Oktaでアイデンティティを統合した後 |

|

十分に統合されていない断片化されたポイントソリューションによって情報がサイロ化され、組織のアイデンティティポスチャを包括的に明確化できません。このためにセキュリティギャップが生じ、攻撃者がこれを悪用できるようになります。 |

組織の攻撃対象領域とアイデンティティポスチャを統一的に把握できるので、深刻な脆弱性につながる設定ミスを防ぎ、セキュリティリーダーは最も深刻なアイデンティティ関連の脅威に即座に対処できます。 |

|

統合が不十分な個別のソリューションは、攻撃者の活動を完全に把握できないことがあります。また、認証プロセスに過度の摩擦を引き起こして、従業員の生産性に悪影響を及ぼすこともあります。 |

継続的な監視は、ファーストパーティとサードパーティのリスクシグナルを使用して、アクセスに関するインテリジェントなリスクベースの決定を自動的に行い、不必要な摩擦を発生させずに最高レベルのセキュリティを確保します。 |

|

さまざまなアプリケーションやシステムのライフサイクル管理が断片化されることで、プロビジョニング/プロビジョニング解除に不備が生じて適切に実行されず、認証情報が悪用されるリスクが生じます。 |

ライフサイクル管理を統合して自動化することにより、入社/異動/離職のすべての機能が効率化され、従業員の継続性とともに組織の機密リソースのセキュリティが確保されます。 |

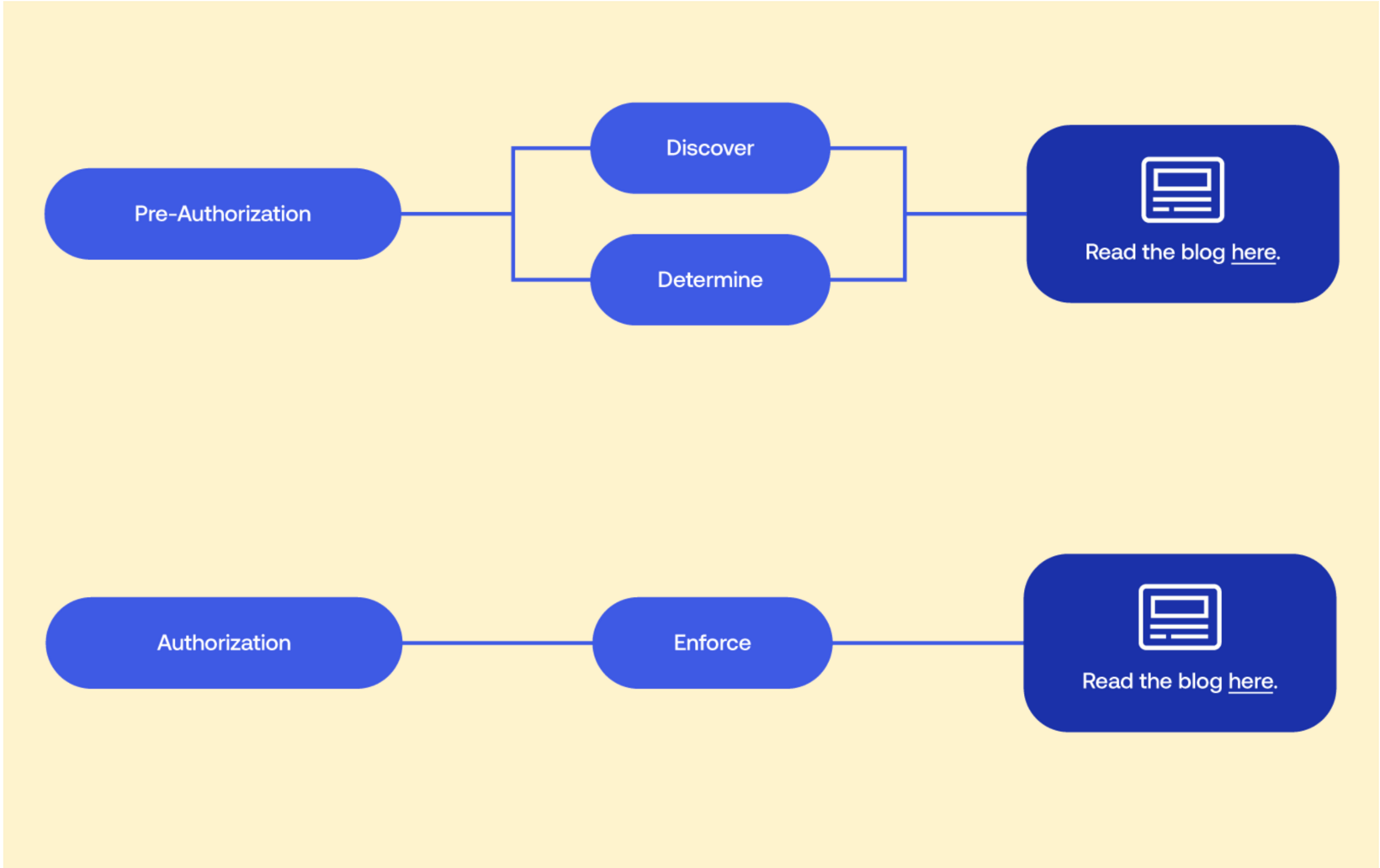

その他の脅威対策の段階についての詳細は、事前承認および認証セキュリティに対する統一された対応に関するブログをご覧ください。

統合アイデンティティ全般についての詳細は、ソリューション概要をご覧ください。

以上の内容は、原文(英語)の参考和訳であり、原文と内容に差異がある場合は、原文が優先されます。