ゼロトラストセキュリティのためのデバイスコンテキスト機能を強化

このブログはこちらの英語ブログ(2024年10月14日公開)の機械翻訳です。

高度化するサイバー脅威が増加する時代において、組織は、デフォルトではユーザーもデバイスも信頼すべきではないという前提で運用する必要があります。 アクセスをリクエストするデバイスのセキュリティ状態を含め、すべてのログイン試行は厳格に検証されなければなりません。

ゼロトラストの基盤の1つは、デバイスのコンテキストを理解し、その属性と動作を精査して、情報に基づいたアクセス決定を行うことです。 デバイスのコンテキストには、多くの要因が含まれます。 例えば、

- デバイスの種類: 携帯電話ですか? デバイスは管理されていますか、それとも管理されていませんか?

- デバイスのコンプライアンス: デバイスには最新のセキュリティパッチが適用されていますか? 組織のポリシーに準拠していますか?

デバイスのコンテキストをアイデンティティセキュリティモデルに組み込むことで、リスクをより適切に評価し、不正アクセスや潜在的な侵害に対するセキュリティを強化することができます。Oktaは、デバイス保証でデバイスの属性を検証することで、セキュリティに対するゼロトラストアプローチを支援します。

デバイス保証によるデバイスのセキュリティ状態の管理

デバイス保証は、リソースにアクセスするデバイスが、お客様が設定したセキュリティとコンプライアンス条件を満たしていることを確認することで、セキュリティを強化するために設計されています。 管理者は、特定のデバイスのコンプライアンスルールを記述し、それをアプリケーションポリシーに統合することで、アクセスを許可する前にデバイスの状態が安全であることを確認できます。

Okta FastPassを利用することで、Oktaはオペレーティングシステム(OS)や、エンドポイントセキュリティ統合などのサードパーティのシグナルを収集し、デバイス保証ポリシーの一部として評価します。たとえば、デバイス保証ポリシーでは、そのデバイスがOktaで保護されたリソースにアクセスする前に、特定のOSバージョンやセキュリティパッチがインストールされていることを保証することができます。

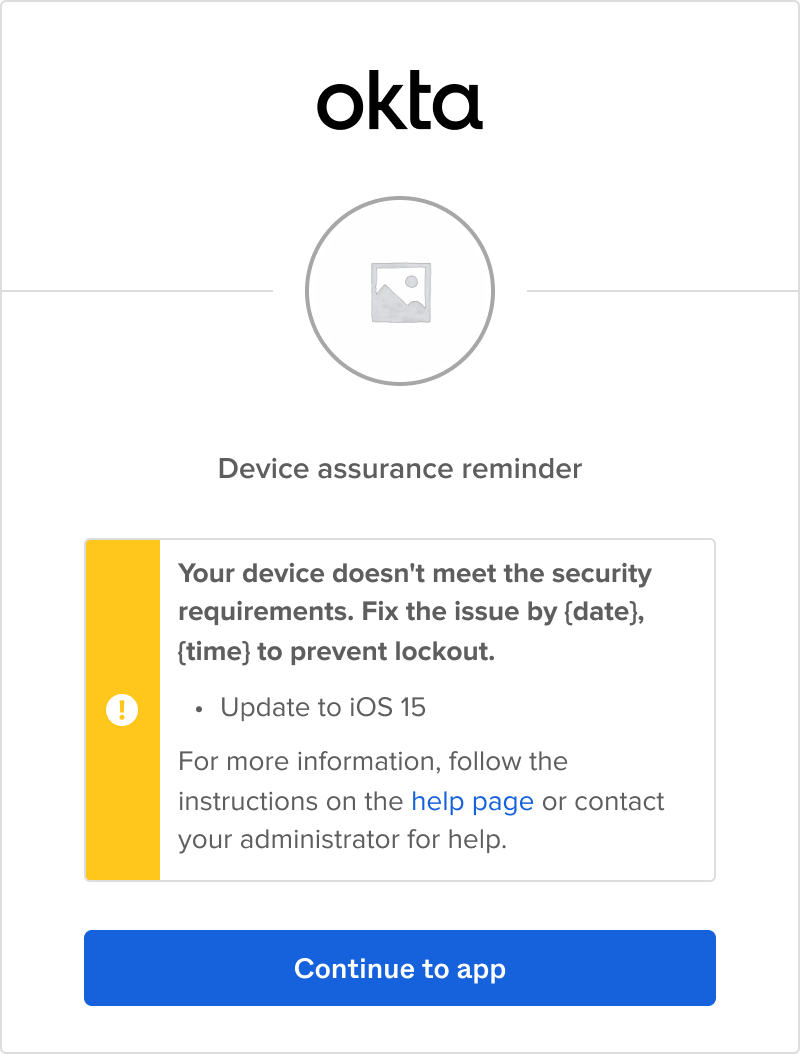

このようなデバイスのチェックにより、機密性の高いシステムやアプリケーションにアクセスするデバイスの最小要件が確立されます。ユーザーがデバイスの属性要件を満たしていない場合、Okta Sign-in Widgetが修正指示を提供します。

デバイスのシグナルは、ユーザーが最初にシングルサインオン(SSO)セッションを確立したときに取得され、評価されます。その後、サービス構成に基づいて、ユーザーが新しいアプリケーションを開くたびに、または再認証が必要な場合に再評価されます。このようなサイレントなコンテキストチェックにより、使用中のデバイスの継続的なセキュリティを確保し、潜在的な攻撃を検知して下流アプリケーションへのアクセスをブロックすることで、セッションハイジャックのリスクを軽減することができます。

デバイス保証の新機能

Oktaは、組織固有のニーズを満たすために、Okta管理者がこの機能を構成できるように、新しいシグナルとより高い柔軟性でデバイス保証を常に強化しています。この目的のために、Oktaはいくつかの新しい機能強化を導入しています。

動的なOSバージョンポリシーオプション

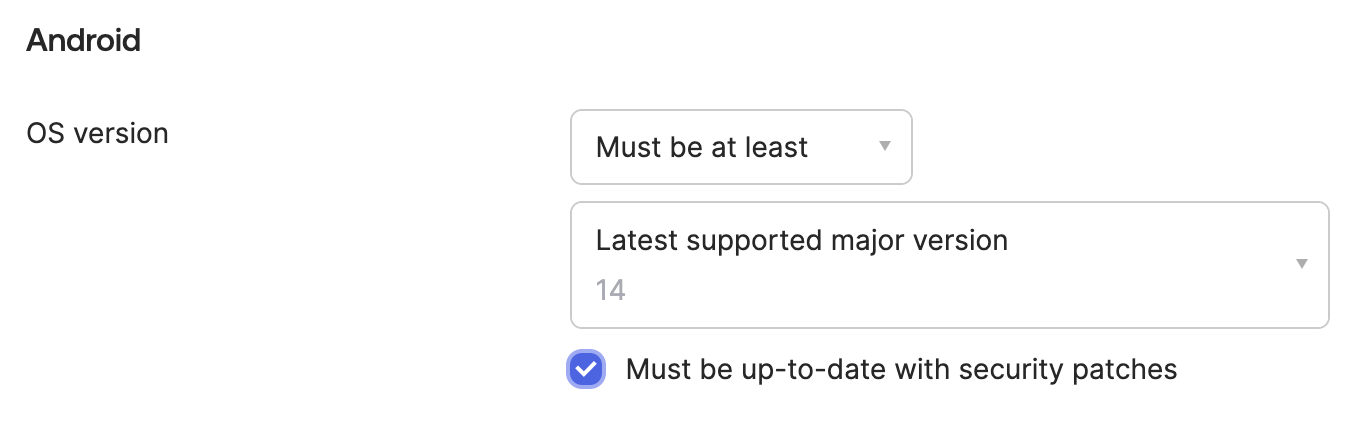

組織がOSバージョンに基づいてデバイスの確認を行う必要がある場合、管理者は最新のメジャーOSバージョンに基づいて動的にアクセスを制御できるデバイス保証ポリシーを設定できます。これにより、管理者は新しいメジャーリリースが出るたびにポリシーを編集する必要がなくなります。

この機能を有効にすると、アクセスリクエストの対象となるデバイスが、少なくとも最新のサポートされているメジャーバージョン以上のOSバージョンであることを要求するアクセスルールを作成できます。Oktaは、OSベンダーが新しいメジャーOSバージョンとセキュリティパッチをリリースすると、それらを追加します。

この機能は現在、早期アクセス中で、今年後半に一般利用可能になる予定です。Android、iOS、macOS、Windowsデバイスでサポートされ、ChromeOSのサポートもまもなく開始されます。この設定の詳細については、製品ドキュメントを参照してください。

ポリシー準拠の猶予期間

Oktaで保護されたリソースへのアクセスをデバイス保証で制限する場合、条件が満たされないとエンドユーザーのアクセスは拒否されます。その結果、エンドユーザーは重要なアプリケーションへのアクセスを失う可能性があります。たとえば、OSのアップデートはすべてのデバイスに反映されるまでに数週間から数か月かかることがあり、OSバージョンに基づくポリシールールは、最新の状態に更新されていないデバイスへのアクセスをブロックします。このような場合、エンドユーザーはアップデートを受信してインストールする機会が必要になる場合があります。

現在、早期アクセス版として、管理者は、ユーザーが準拠していないデバイスの属性を自己修正している間、Oktaで保護されたリソースへの一時的なアクセスを許可する設定可能な猶予期間を有効にすることができます。この機能は、今年後半に一般利用可能になる予定です。

この猶予期間機能により、設定可能な期間において、エンドユーザーに必須のリソースへのアクセスを提供し、デバイスのコンプライアンス問題の自己修正をサポートしながら、セキュリティパッチのリリース遅延などの外部要因によるロックアウトを防止することができます。その結果、管理者はエンドユーザーのブロック解除に費やす時間を削減できます。

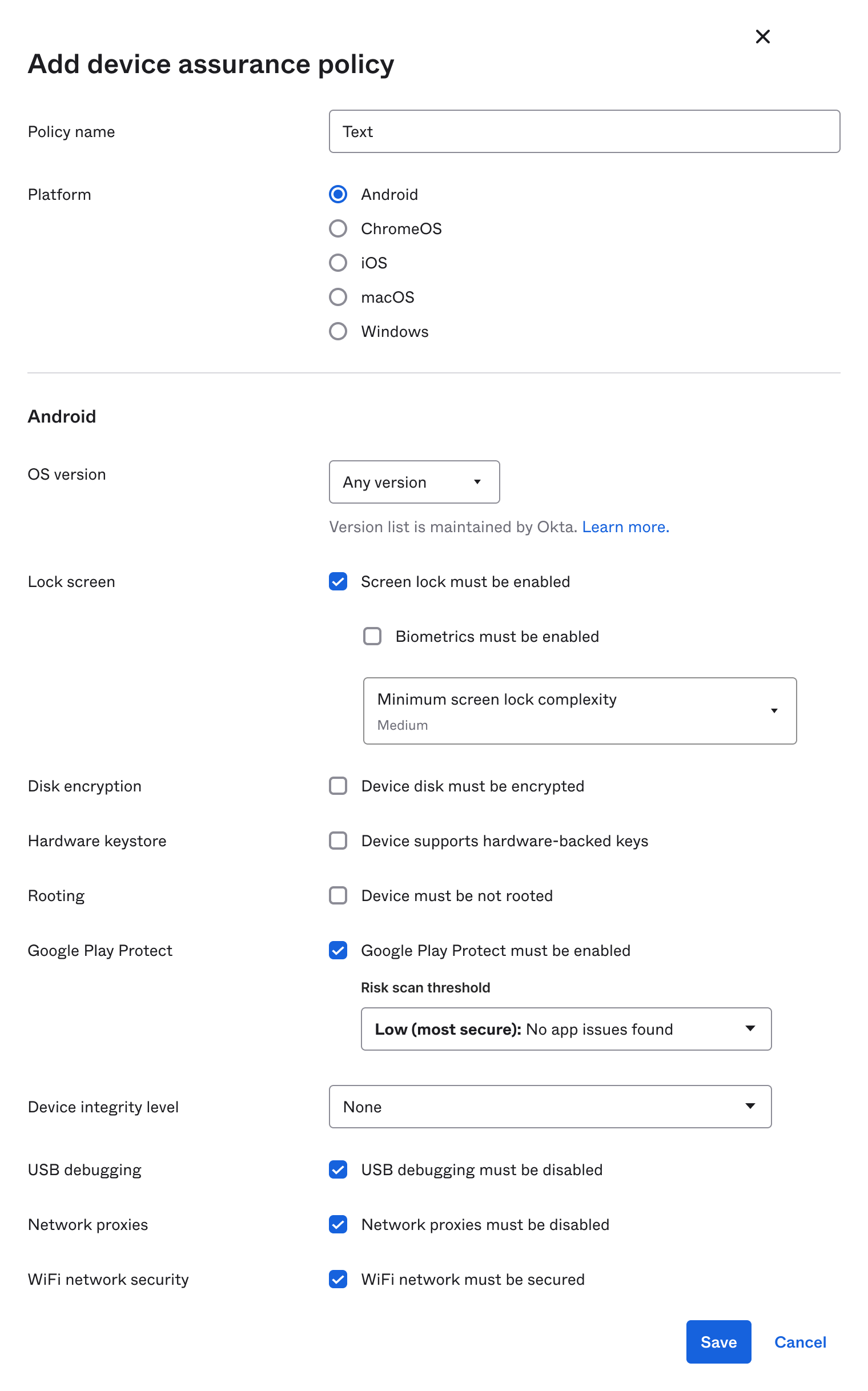

Android用のデバイス保証ポリシー

Androidは、デバイス保証がサポートする主要なOSの1つです。Oktaは、お客様が利用できるセキュリティ対策シグナルの範囲を拡大するために、Androidと提携し、要望の多かったセキュリティ対策設定をAndroid用のデバイス保証ポリシーに統合しました。これにより、より包括的なデバイスの評価が可能になり、Androidデバイスが認証時に厳格なセキュリティ基準を満たしていることを保証します。これらの追加のAndroidシグナルは、今秋後半に早期アクセスで利用可能になります。

デバイス保証の開始

デバイスのコンテキストを理解し、デバイスのアクセスを制御することは、強固なセキュリティ戦略の重要な要素です。デバイス保証を使用することで、コンプライアンスチェックを有効にし、セルフサービスによる修復をサポートすることで、セキュリティとユーザーエクスペリエンスのバランスを保ち、生産性への影響を最小限に抑えることができます。デバイス保証とこれらの新しい機能強化は、Adaptive MFAまたはAdaptive SSO経由でOkta Identity Engineのすべてのカスタマーが利用できます。

デバイスのシグナルの収集は、Okta FastPassによって促進されます。Okta FastPassは、フィッシング耐性があり、パスワードレスのauthenticatorおよびデバイスポジションプロバイダーとして有効にすることができます。Okta FastPassとデバイス保証の連携についての詳細は、この技術ホワイトペーパーをご覧ください。

Oktaのデバイス保証は、セキュリティの強化を目的としています。その目的を達成するために、Oktaは、特定のセキュリティ基準を満たすデバイスだけが重要なシステムやデータにアクセスできるようにするための強化策を盛り込んだ強力なロードマップを用意しています。今後の情報にご期待ください。

免責事項:本資料で言及されている製品、機能、性能、認証、認可、または保証のうち、現在一般利用可能ではないもの、またはまだ取得されていないもの、または現在維持されていないものは、予定通りに提供されないか、またはまったく提供されない可能性があります。製品ロードマップは、製品、機能、性能、認証、または保証を提供する義務や約束を表すものではなく、購入の意思決定の根拠として依拠すべきではありません。

以上の内容は、原文(英語)の機械翻訳であり、原文と内容に差異がある場合は、原文が優先されます。