はじめてのOkta Workforce Identityトライアル環境の構築

このブログでは、Okta Workflorce Identity Cloud (以降、WIC) のトライアル環境の構築方法をお伝えします。

WICの動作を実感できるように、外部アプリケーションとのSAML連携を行う方法もご紹介します。

WICトライアルの申請から構築まで

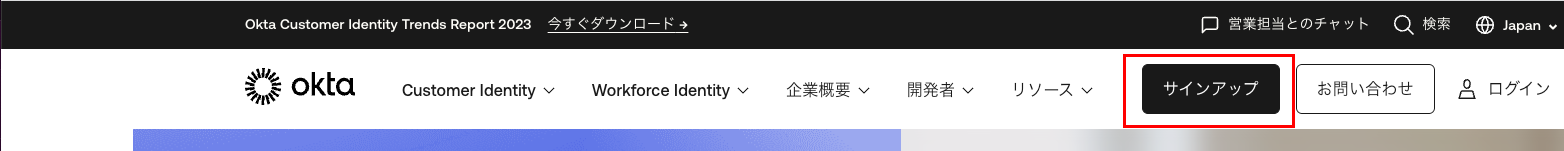

WICトライアル環境の申請は、OktaのWebサイトから行います。

https://www.okta.com/jp/ へアクセスして、「サインアップ」をクリックします。

氏名、メールアドレスなどの必要事項を入力して、「今すぐ始める」をクリックします。

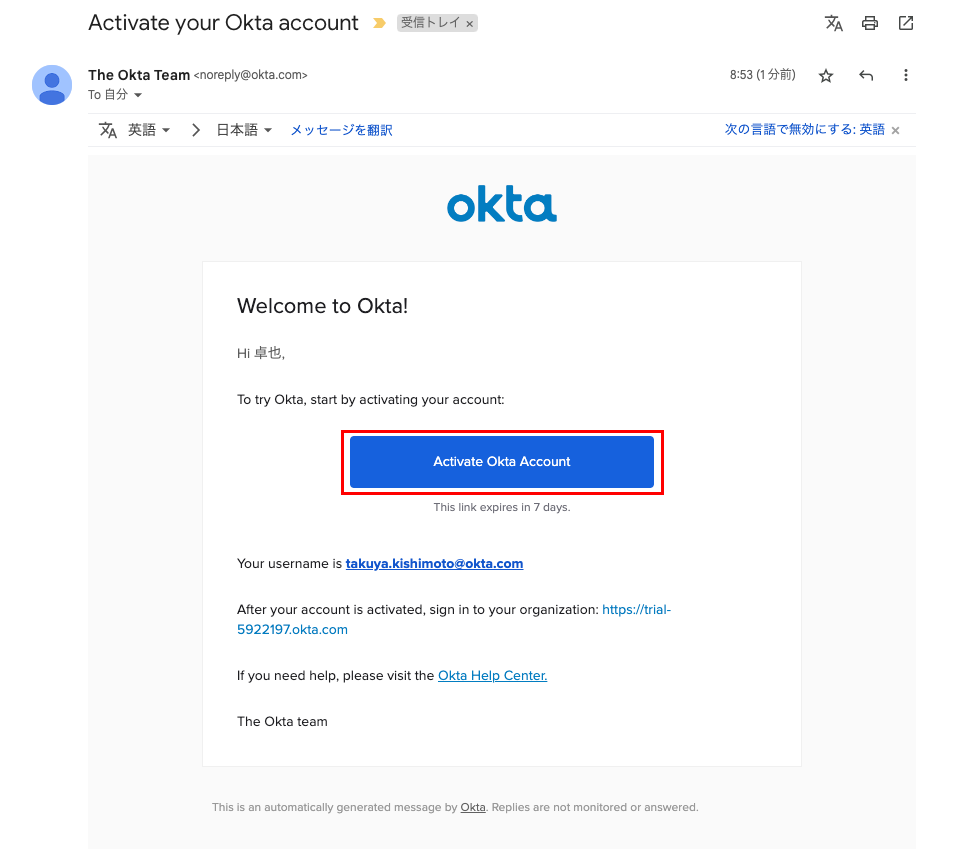

以下のような画面に遷移したら、先ほど入力した「仕事用Eメールアドレス」宛のメールを確認します。

届いたメールの「Activate Okta Account」をクリックします。

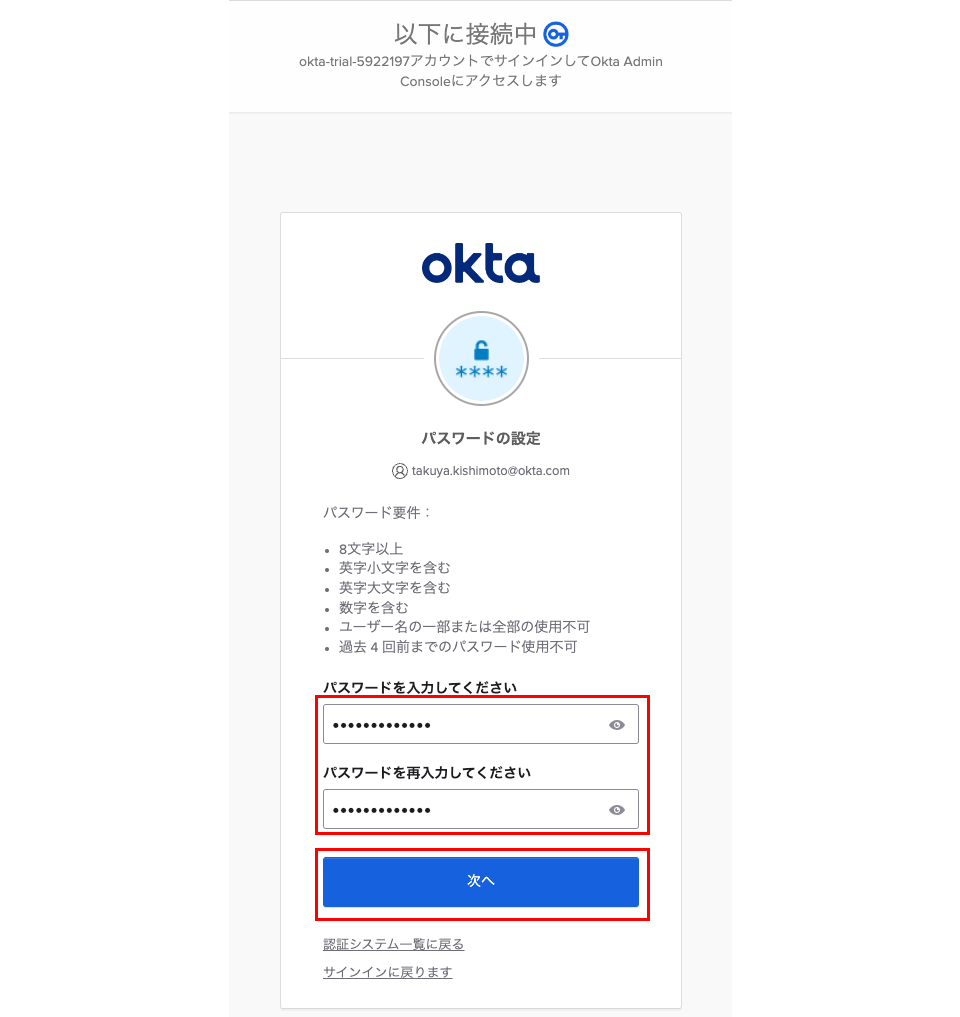

Webブラウザが起動し、以下の画面が表示されます。

まずはパスワードの設定を行いますので、「パスワード」の下の「セットアップ」をクリックします。

2つのフォームに同一のパスワードを入力し、「次へ」をクリックします。

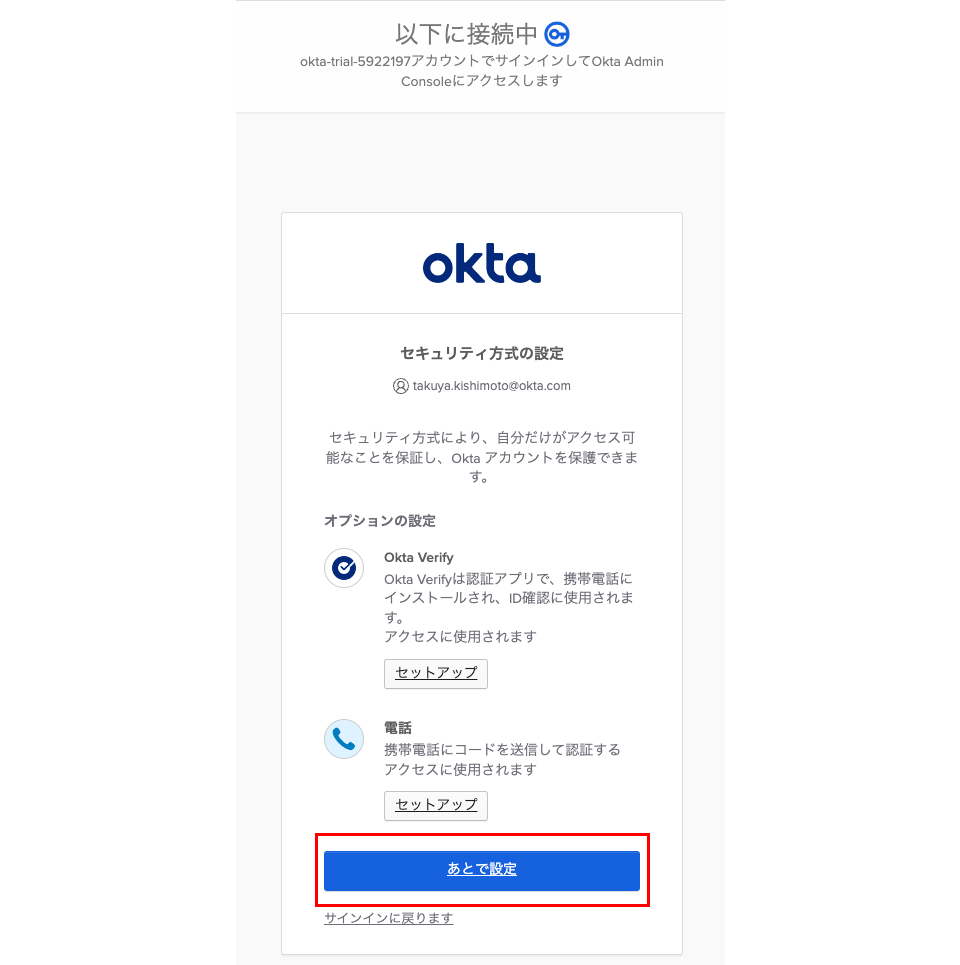

以下の画面が表示され、パスワード以外の認証方式 (Okta Verify、電話) を追加できますが、任意です。

ここではひとまず「あとで設定」をクリックします。

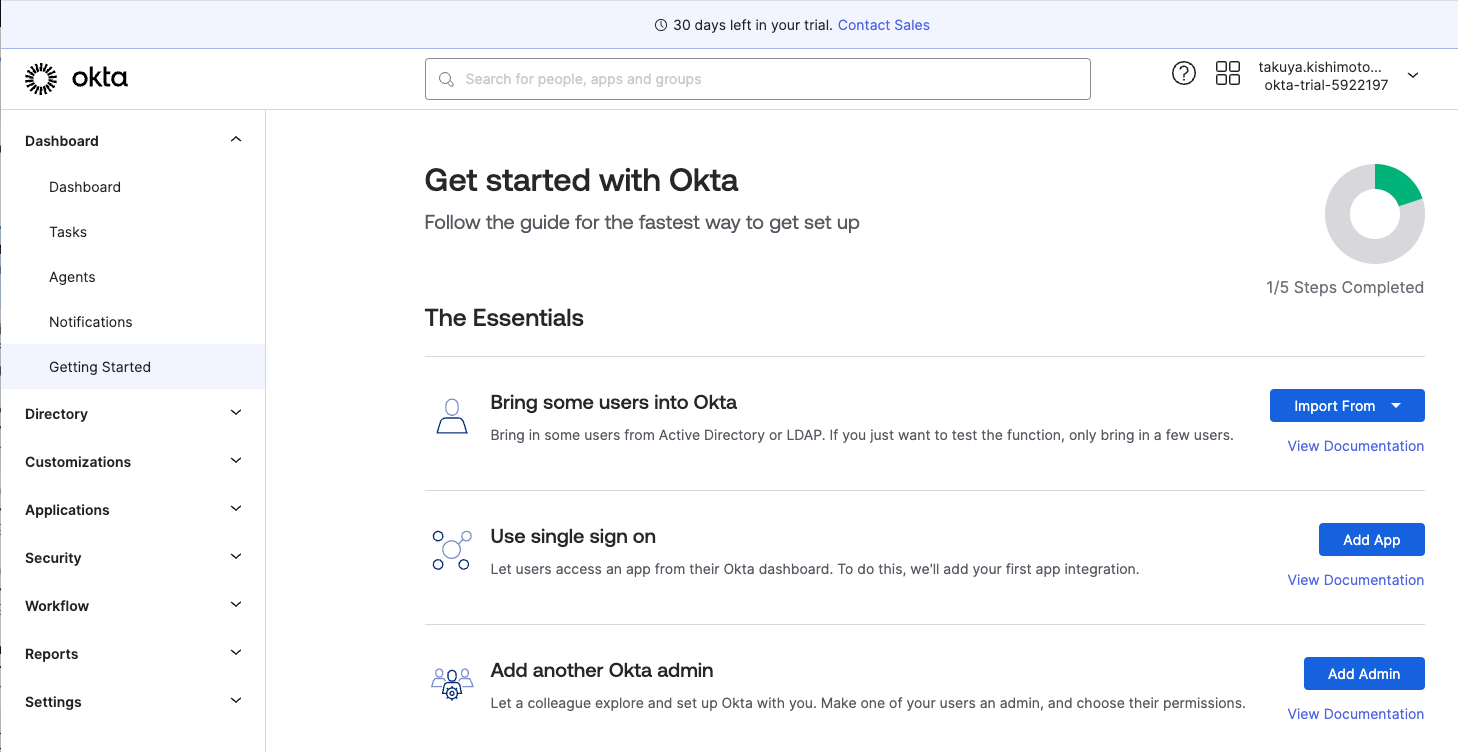

以下のような画面に遷移します。

これがWICの管理画面=Okta Admin Consoleです。

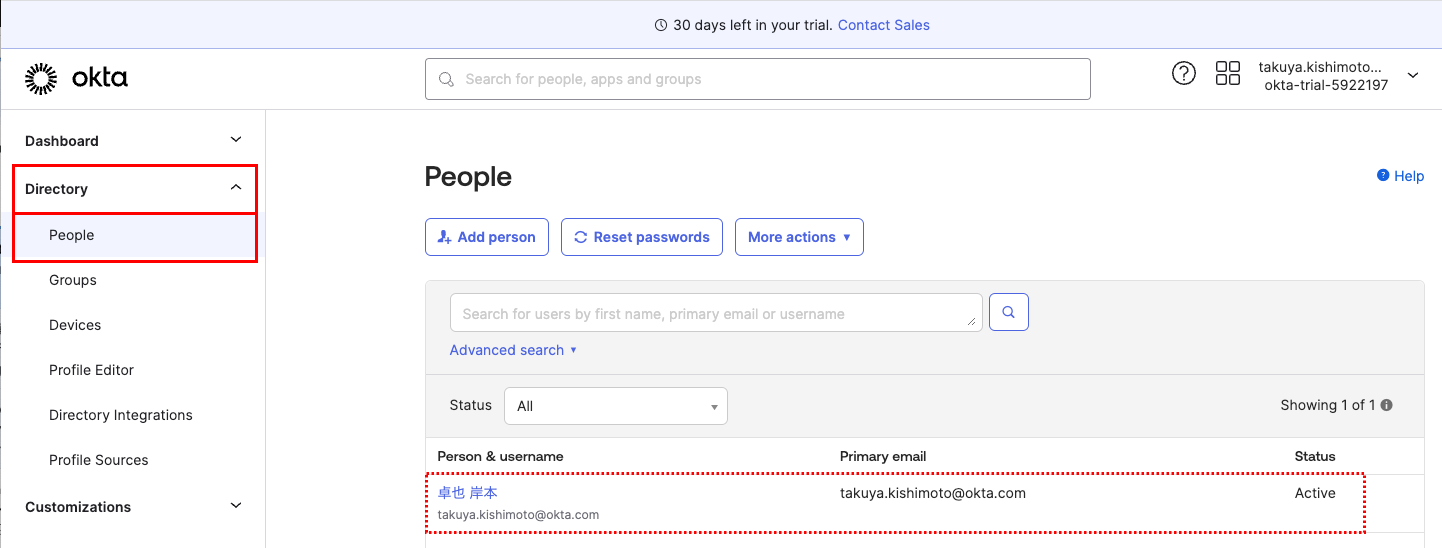

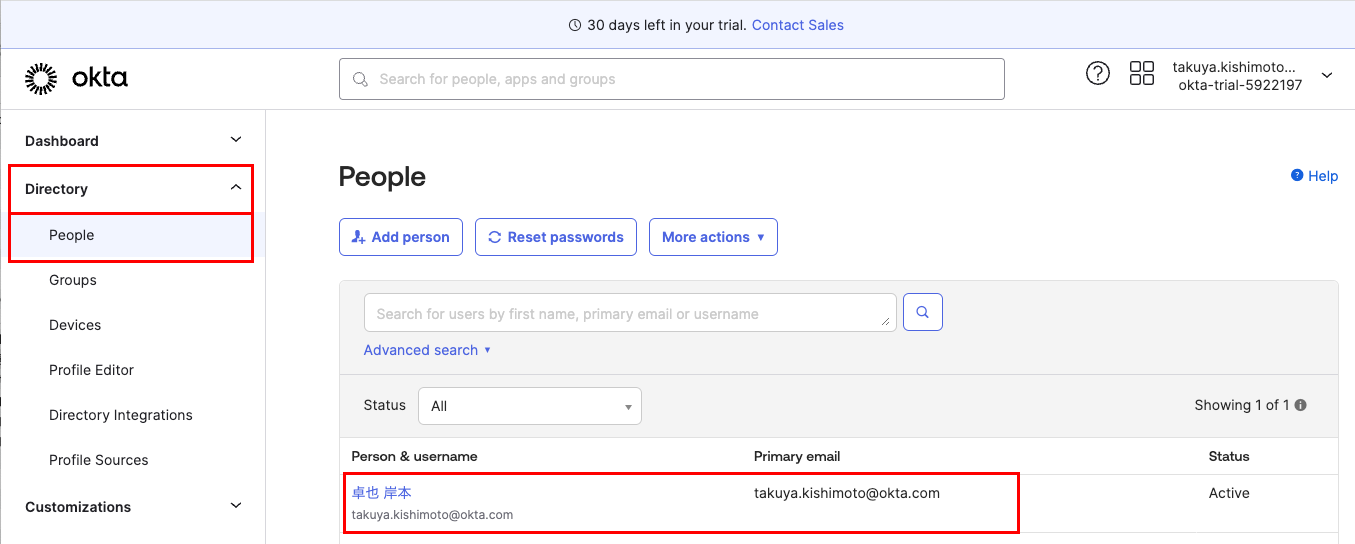

「Directory」→「People」をクリックすると、ご自身がユーザーとして登録されていることがわかります。

以降、このユーザーが、外部のWebアプリケーションへSAMLでログインできるように設定していきます。

外部アプリケーションとのSAML連携の設定

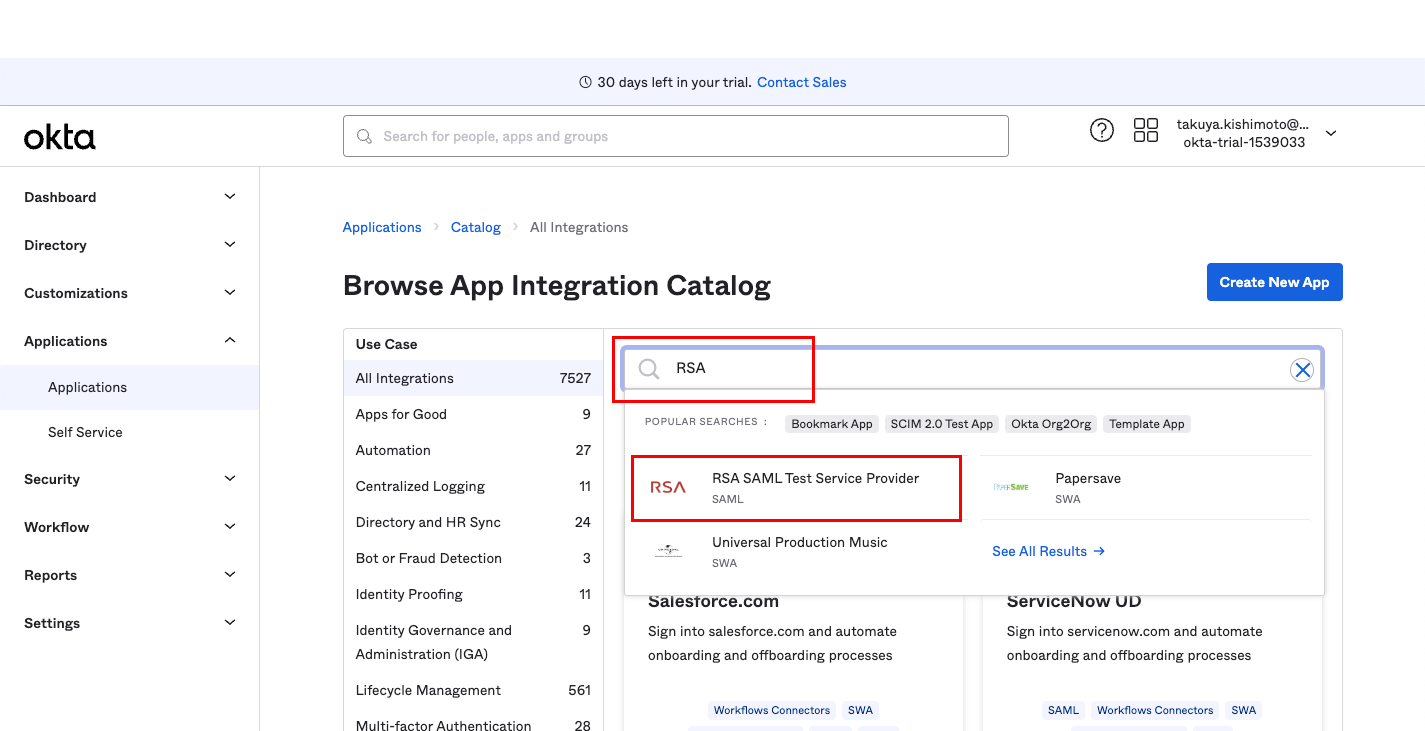

RSA様がSAMLテストを目的とした外部アプリを提供してくれていますので、そちらとのSAML連携を行ってみたいと思います。

RSA SAML Test Service Provider

https://sptest.iamshowcase.com/

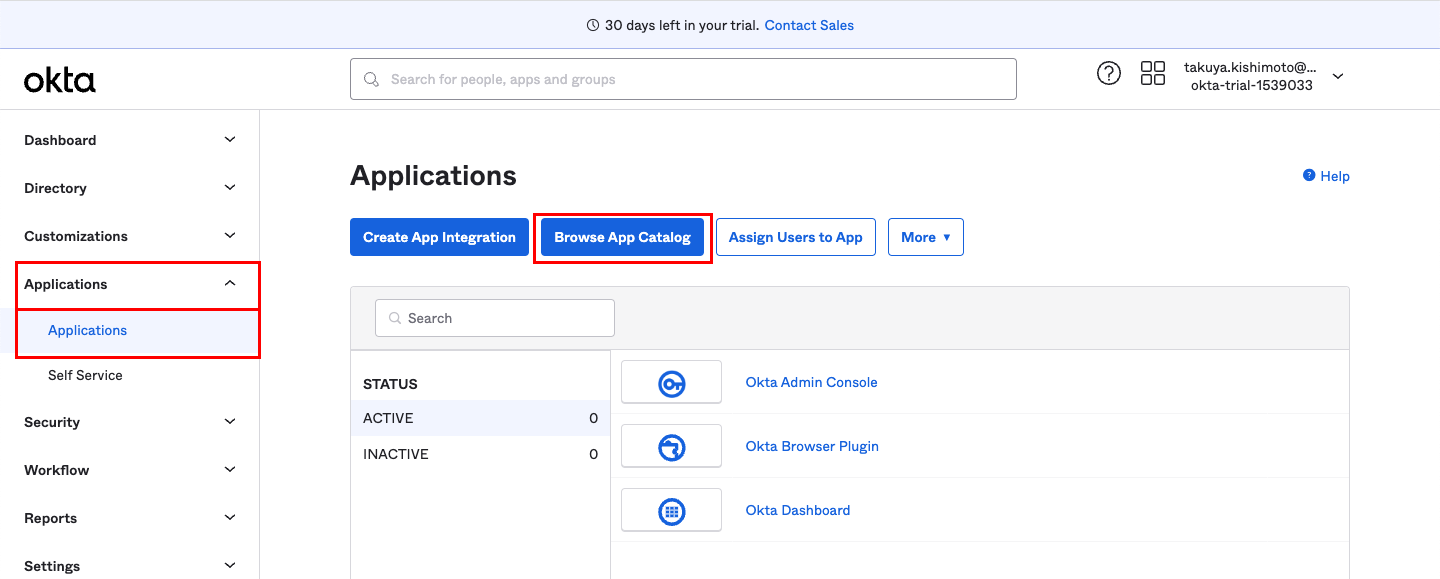

WIC管理画面で、「Applications」→「Applications」をクリックして表示された画面で、「Browse App Catalog」をクリックします。

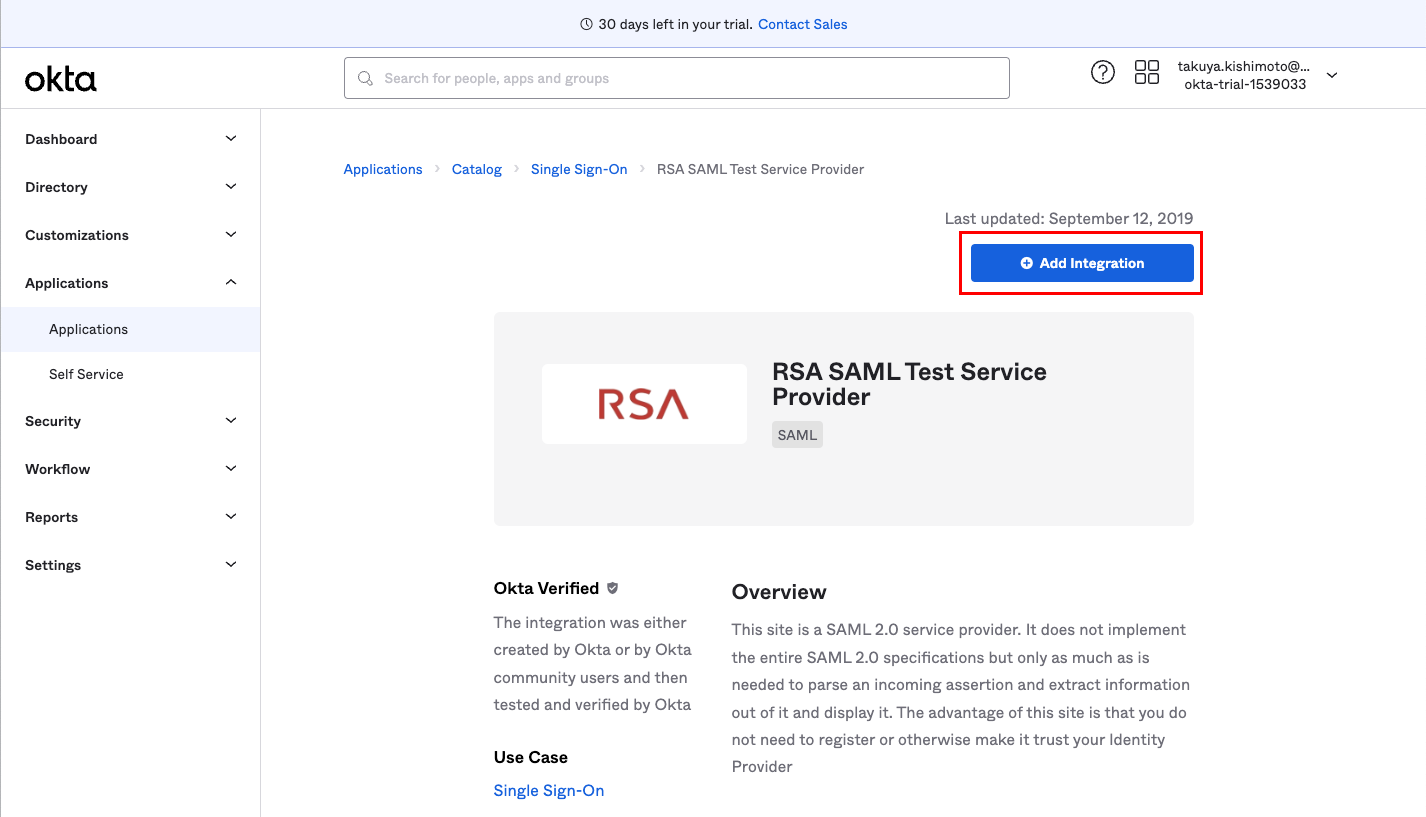

虫眼鏡アイコンのフォームで「RSA」と入力して表示された中から、「RSA SAML Test Service Provider」を選択します。

「Add Integration」をクリックします。

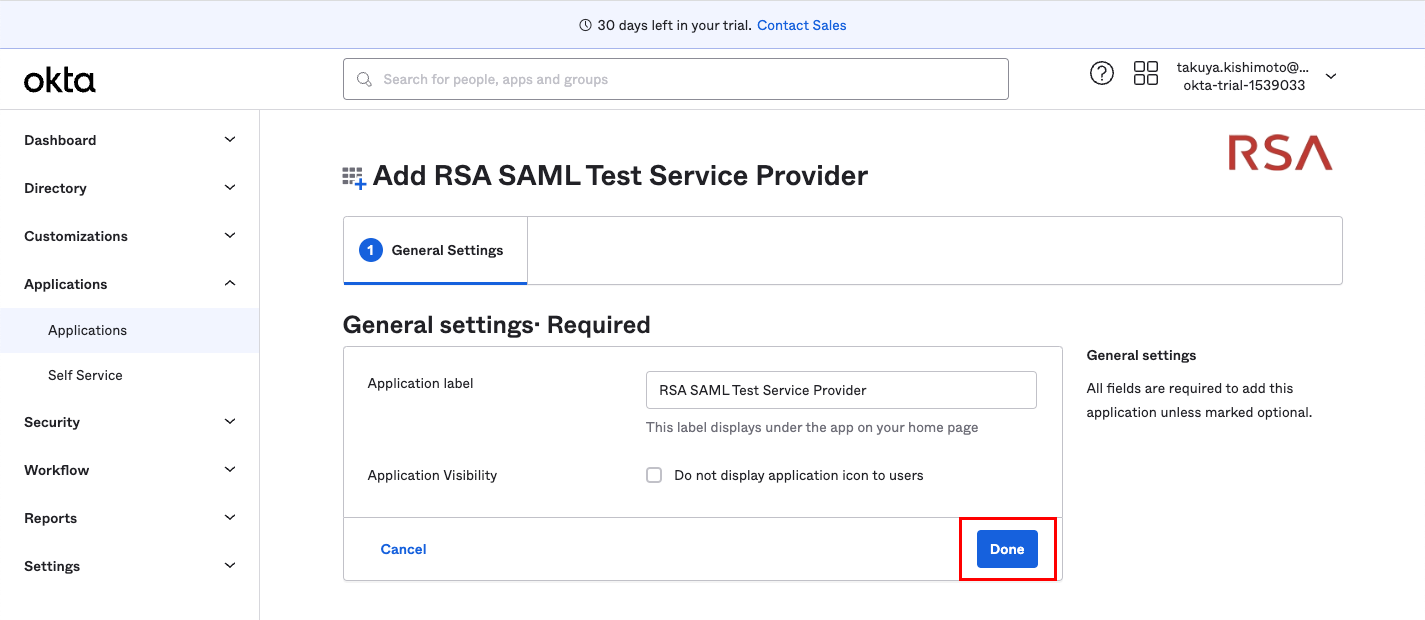

「Done」をクリックします。

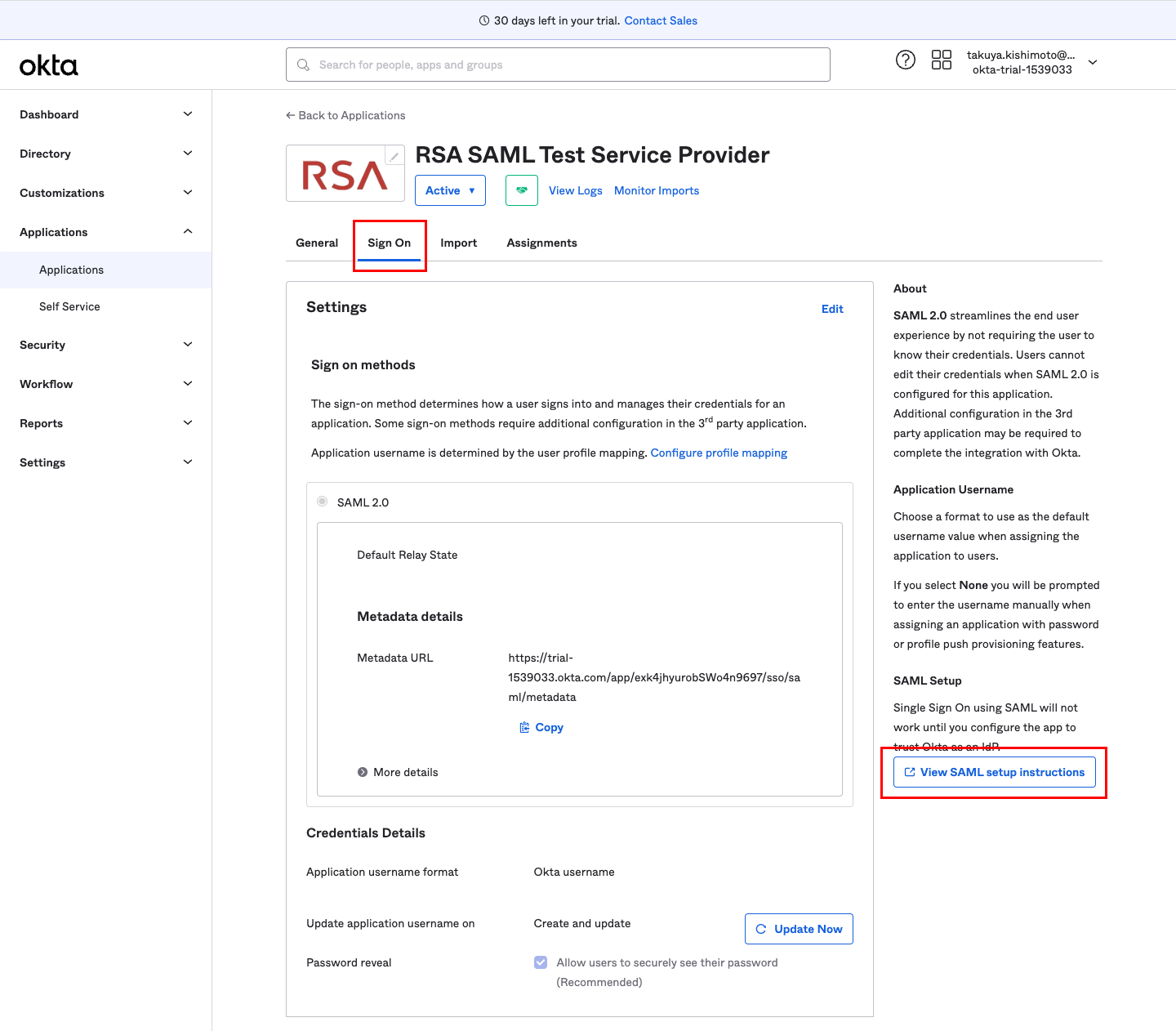

「Sign On」タブで表示された画面の右下にある「View SAML setup Instractions」をクリックします。

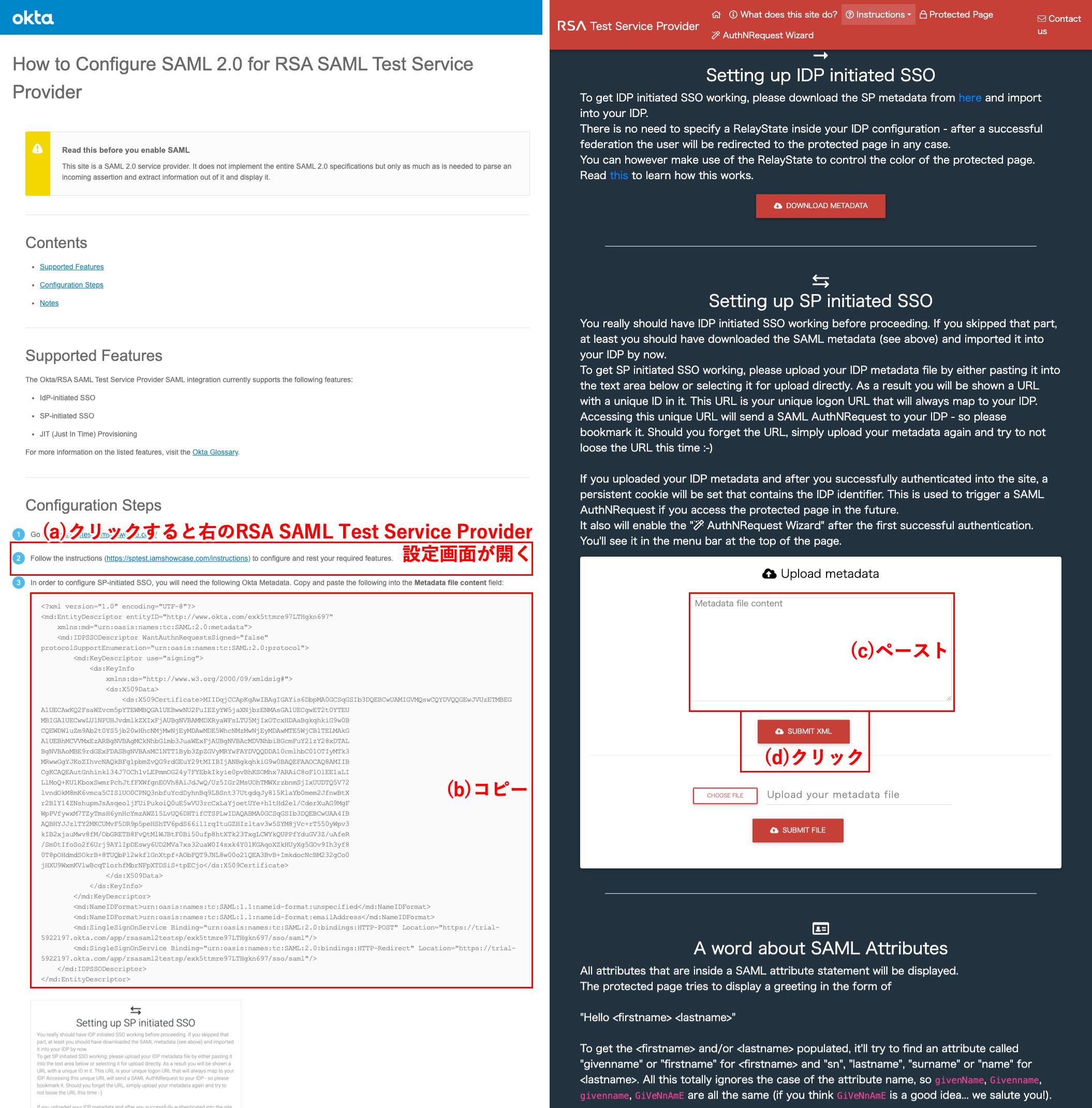

表示された以下の左の画面で、(a)のURLをクリックすると、「RSA SAML Test Service Provider」の設定画面 (以下の右の画面) が開きます。

(b)の部分をコピーして、「RSA SAML Test Service Provider」の(c)へペーストし、(d)の「SUBMIT XML」をクリックします。

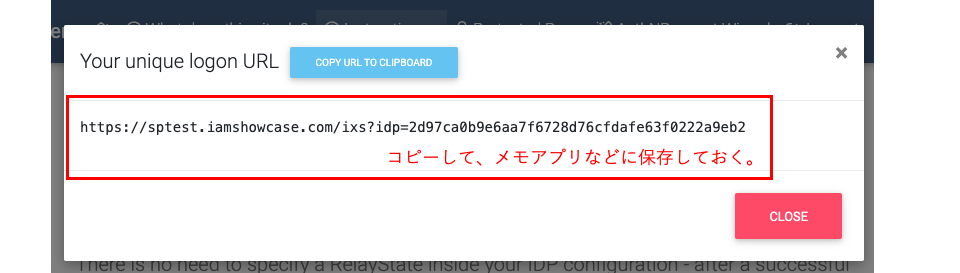

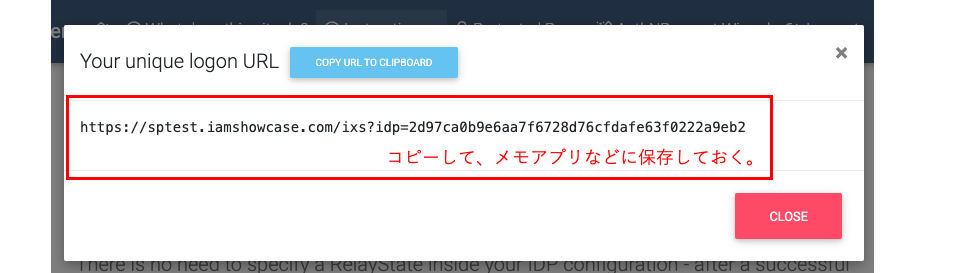

「RSA SAML Test Service Provider」設定画面の上部に以下のような画面が出力されますので、そのURLをコピーして、メモアプリなどに一時的に保存しておきます。

(後で、ログインの際に使います。)

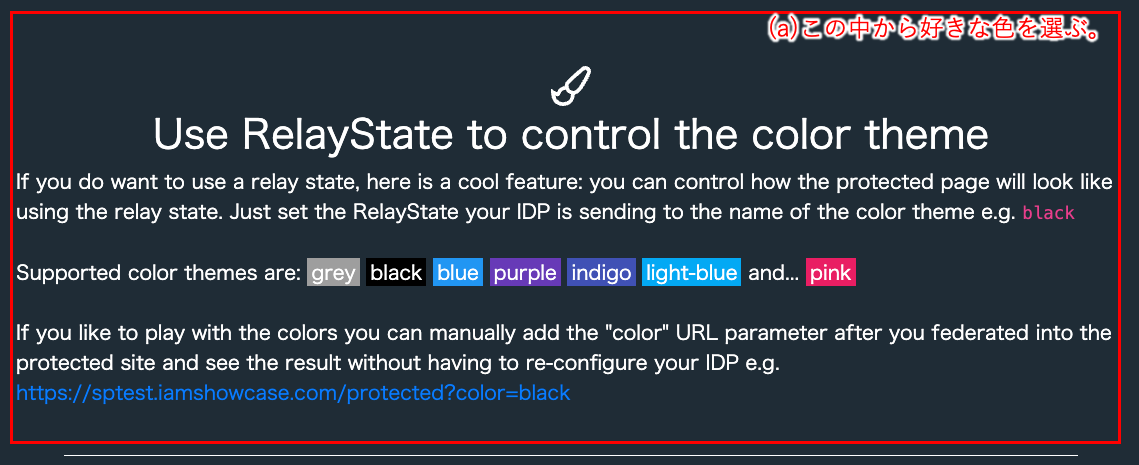

「RSA SAML Test Service Provider」設定画面の中程に以下のような記載があります。

この中から好きな色を選択します。

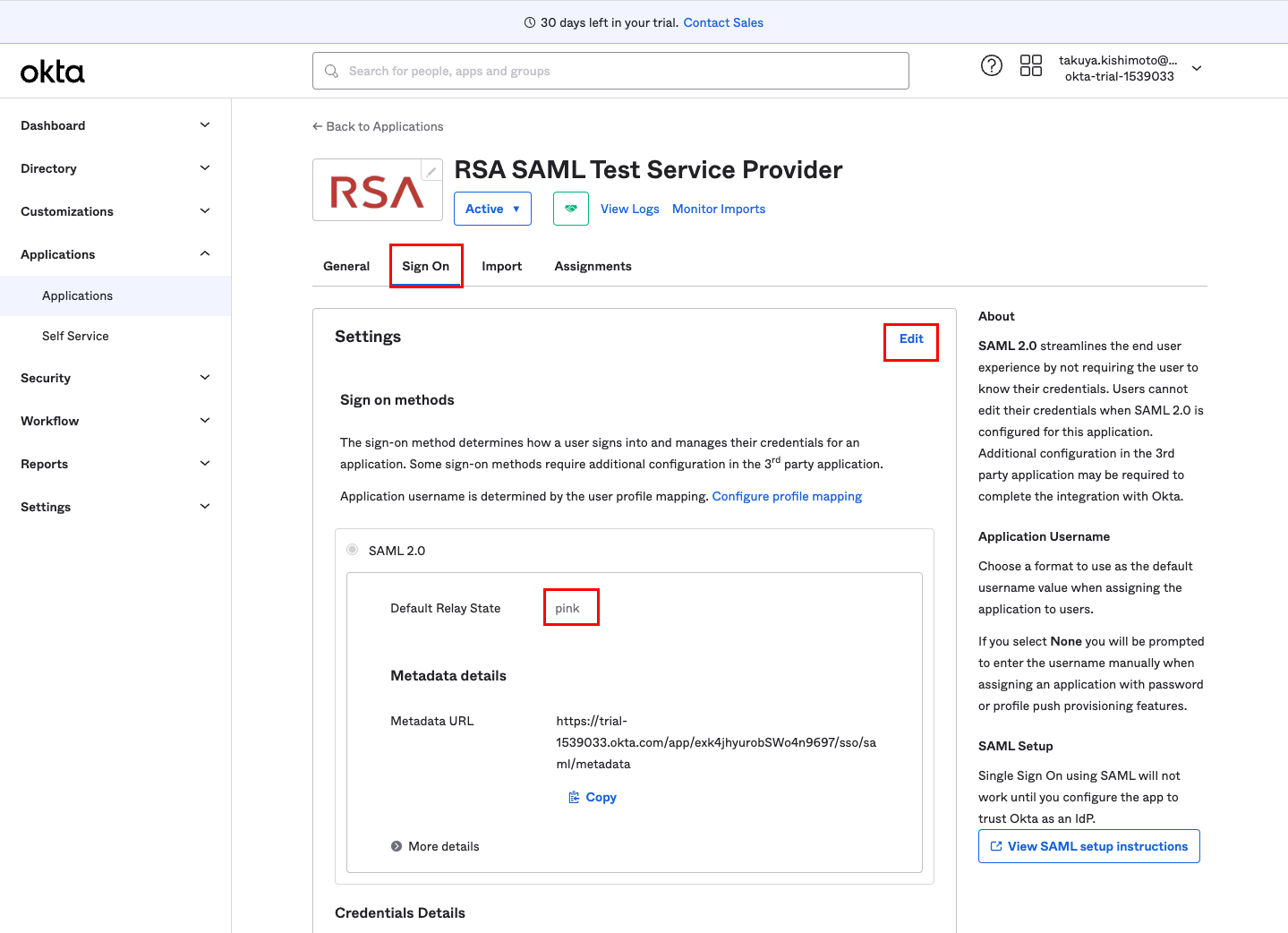

Okta WICの設定画面に戻り、「Sign On」タブで「Edit」をクリックし、選んだ色を「Default Relay State」に入力し、下方にある「Save」をクリックします。(この例では「Pink」と入力しました。)

アプリケーションの設定は終わりました。

次に、このアプリケーションをユーザーに紐づける必要があります。

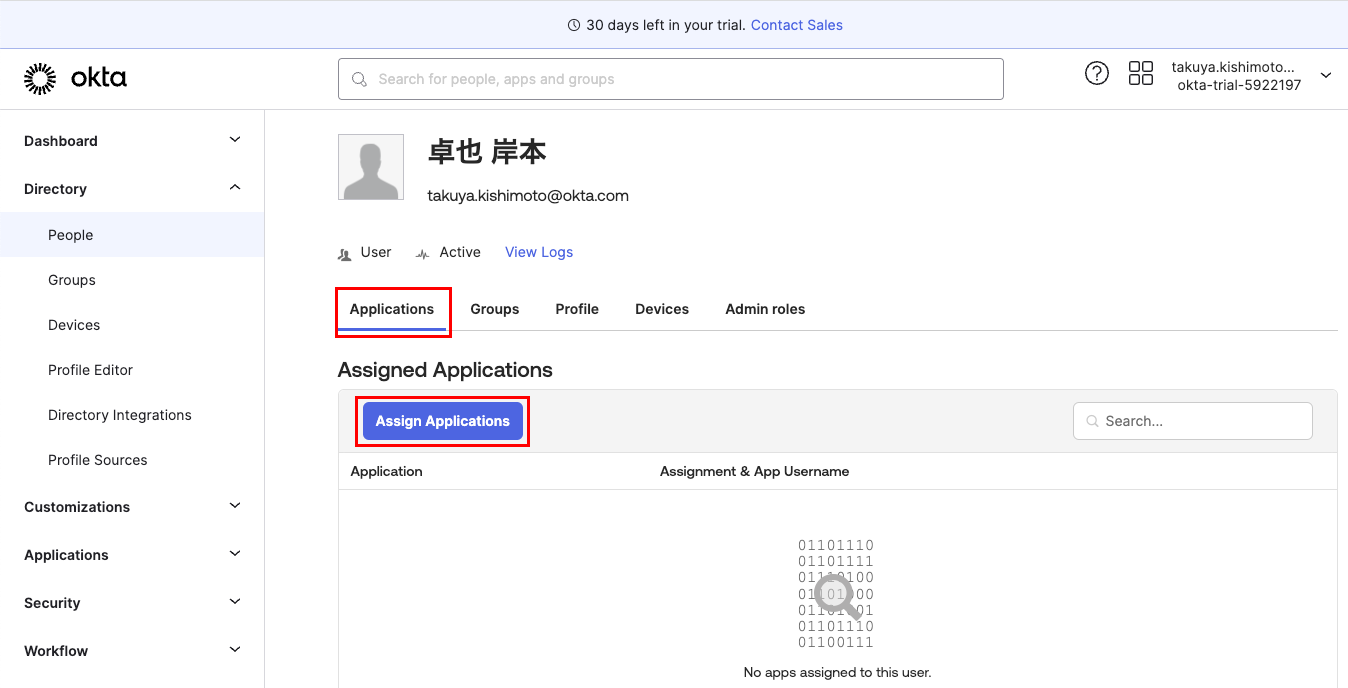

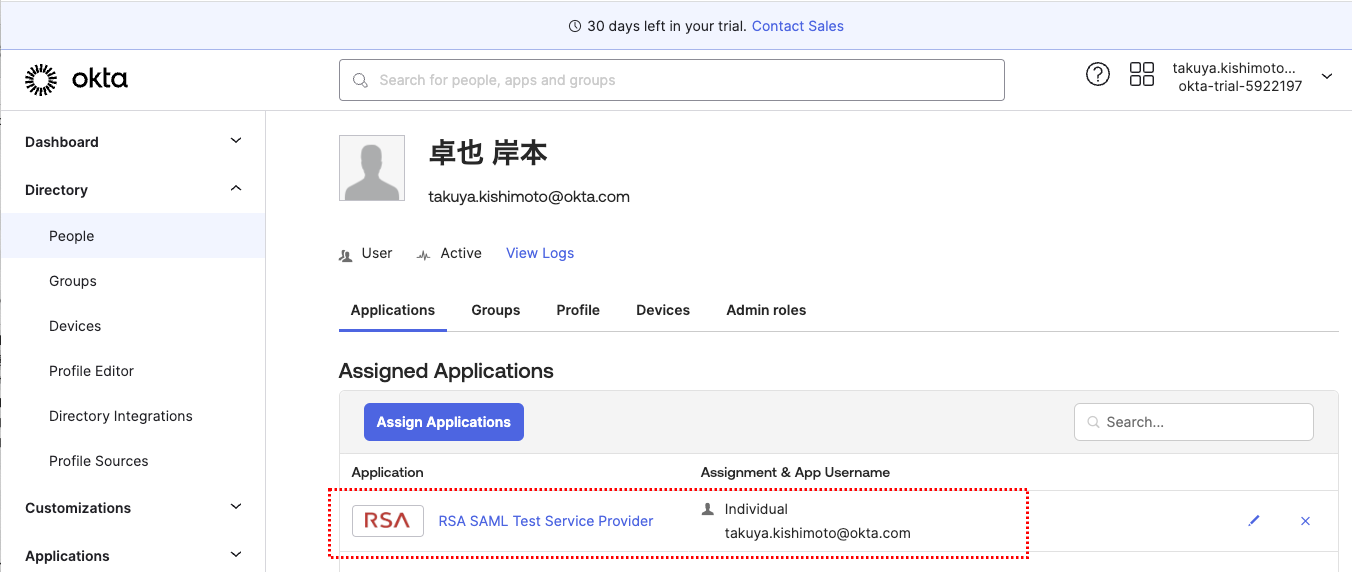

「Directory」→「People」で表示されたご自身のユーザー をクリックします。

「Applications」タブで「Assign Applications」をクリックします。

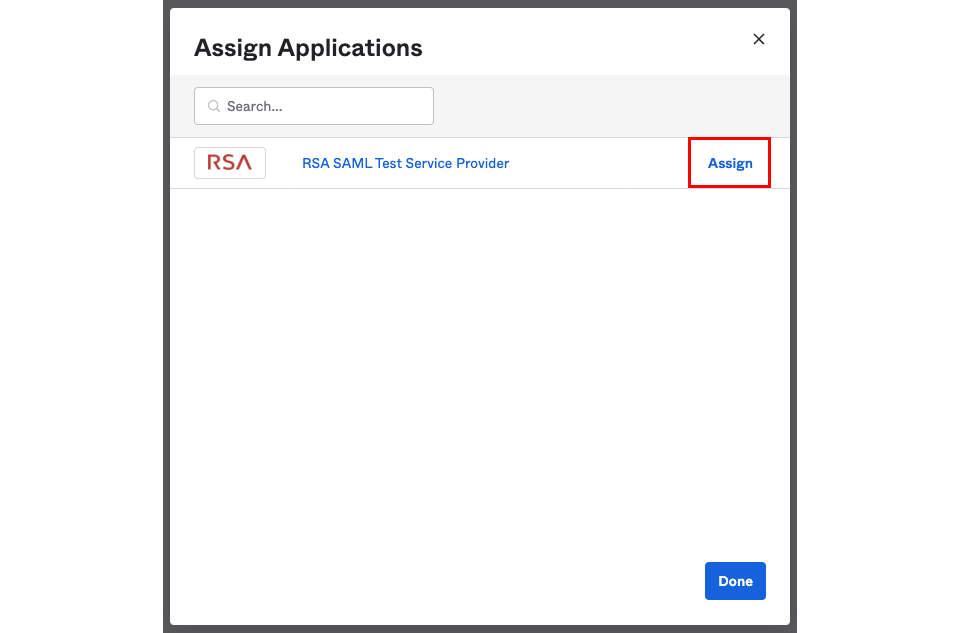

「RSA SAML Test Service Provider」の「Assign」をクリックします。

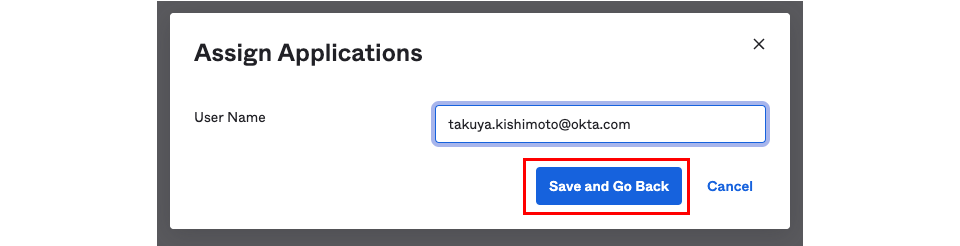

「Save and Go Back」をクリックします。

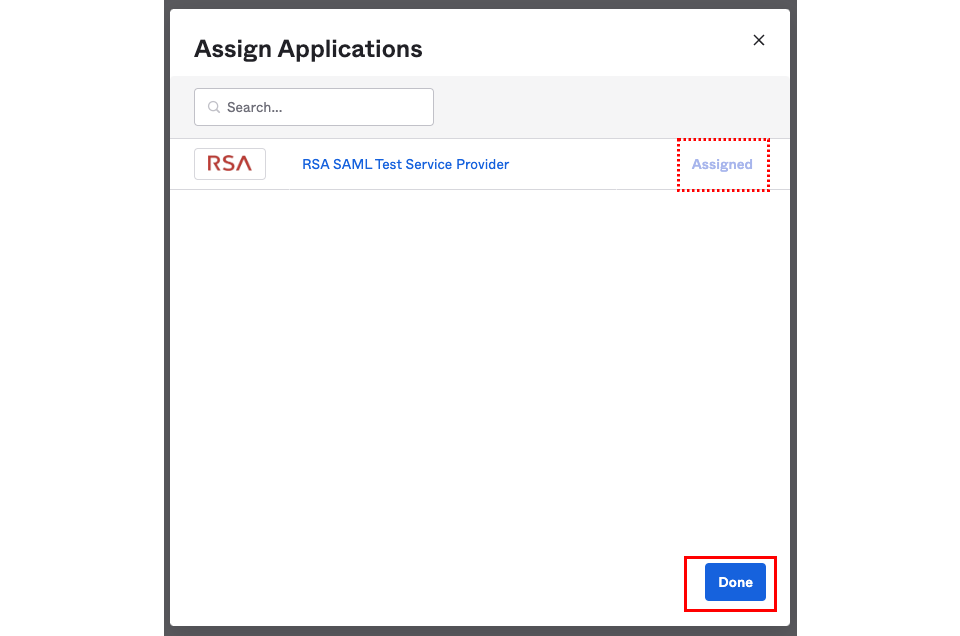

「Done」をクリックします。

「RSA SAML Test Service Provider」アプリケーションが、ご自身のユーザーに割り当てられました。

設定は以上です。

外部アプリケーションとのSAML連携の動作テスト

SAML認証の動作には、以下2つのパターンがありますので、それぞれ確認してみます。

① SP-Initiated

最初にRSAアプリケーションにアクセスしてから、WICで認証されるパターン。

②IdP-Initiated

最初に WICで認証してから、RSAアプリケーションへアクセスするパターン。

事前準備

RSA SAML Test Service Providerへアクセスする際には、2要素認証が要求されます。

(このアプリに限らず、WICに新しく追加されたアプリケーションは、デフォルトでは2要素認証の設定が割り当てられるようになっているためです。変更もできますが、ここではその設定のまま利用します。)

なので事前準備として、お持ちのスマートフォンに「Okta Verify」アプリをインストールしておいてください。

例: AppleのApp Storeより

SAML SP-Initiatedの動作テスト

最初にRSAアプリケーションにアクセスしてから、WICで認証されるパターンの動作を確認します。

Google Chromeのシークレットウィンドウを開くか、ブラウザを閉じて再度開きます。

設定途中でメモしておいた「RSA SAML Test Service Provider」のURL (この↓URLです) へアクセスします。

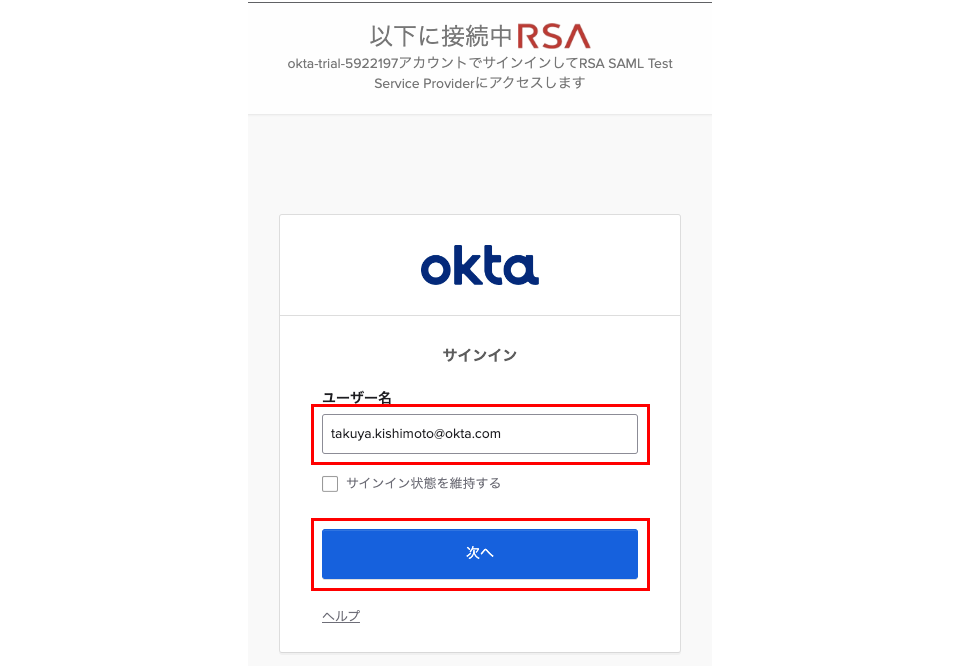

以下のようにWICの認証画面に遷移しますので、ユーザー名を入力して「次へ」をクリックします。

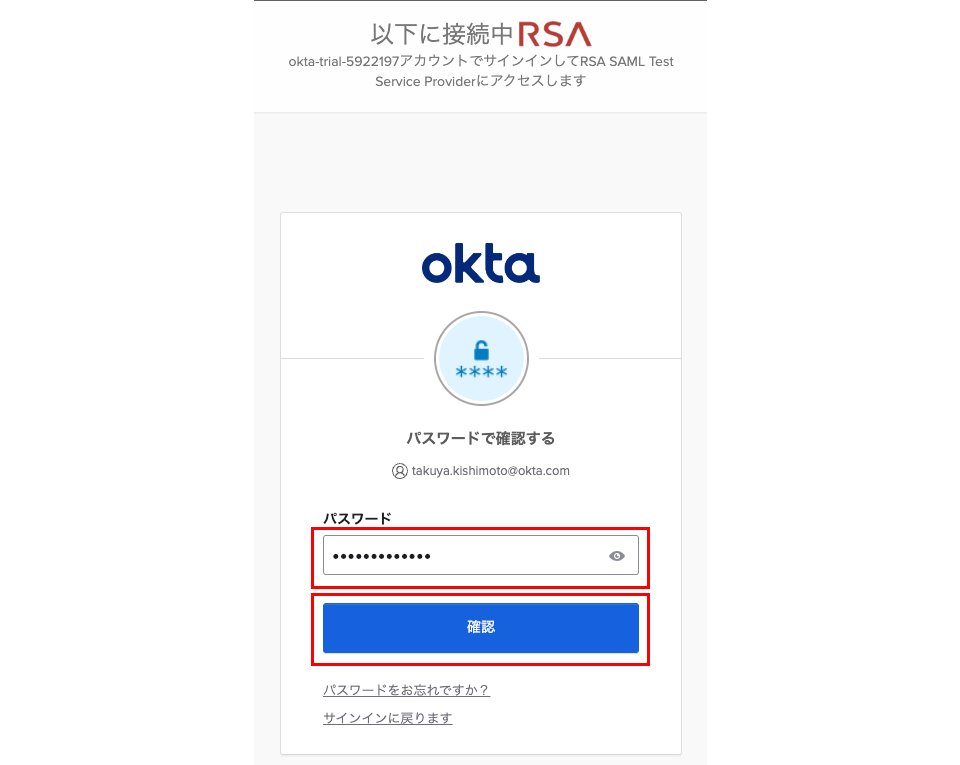

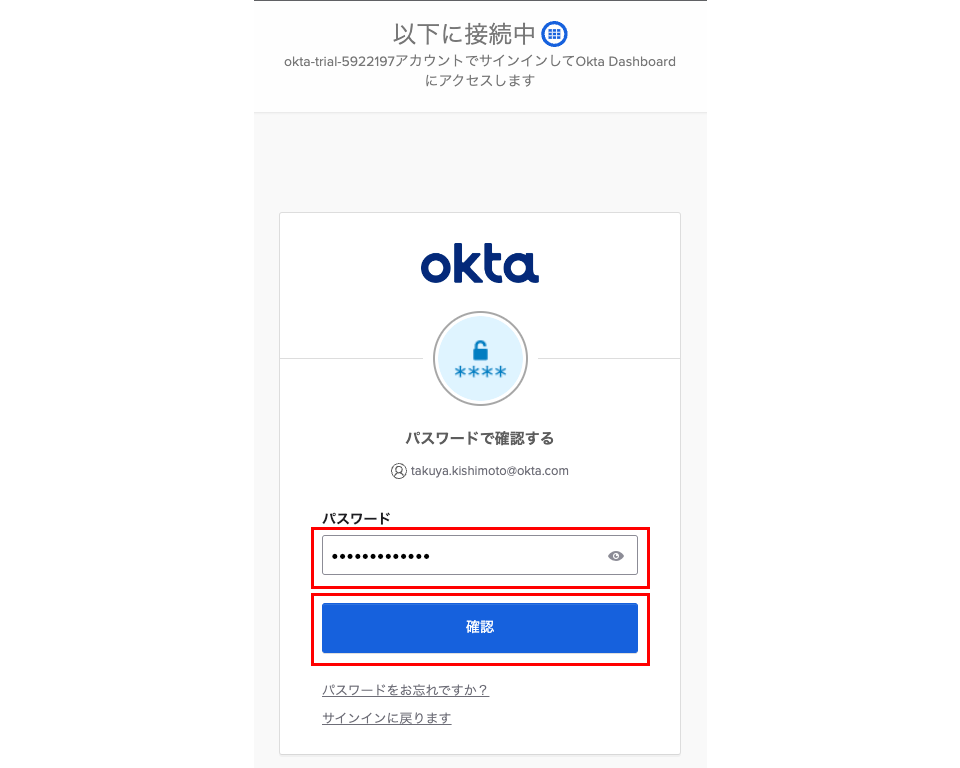

パスワードを入力して、「確認」をクリックします。

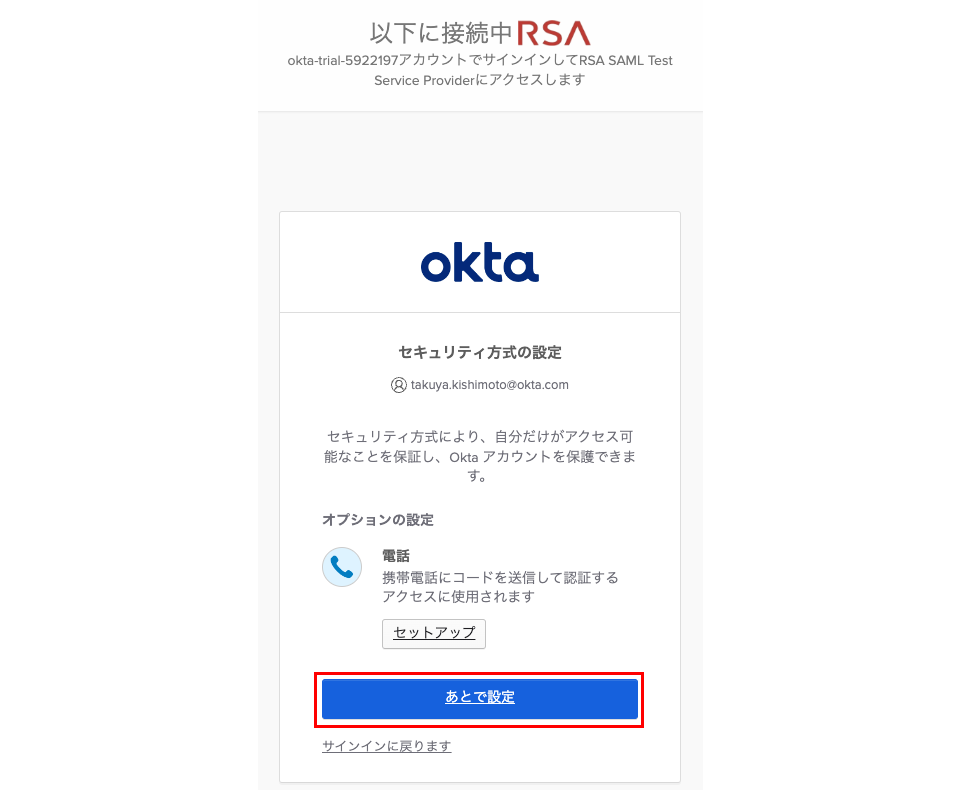

2要素目の認証の設定が求められます。

「Okta Verify」の「セットアップ」をクリックします。

Okta Verifyアプリ用のQRコードが表示されます。

スマートフォンにインストールしたOkta Verifyアプリを開いて、以下画面の左から順に行ってください。

(ここではひとまず、Face IDは有効にしないでおきます。あとで追加することもできます。)

WICトライアル環境では、日本では残念ながら「電話」は使えませんので、「あとで設定」をクリックして設定をスキップします。

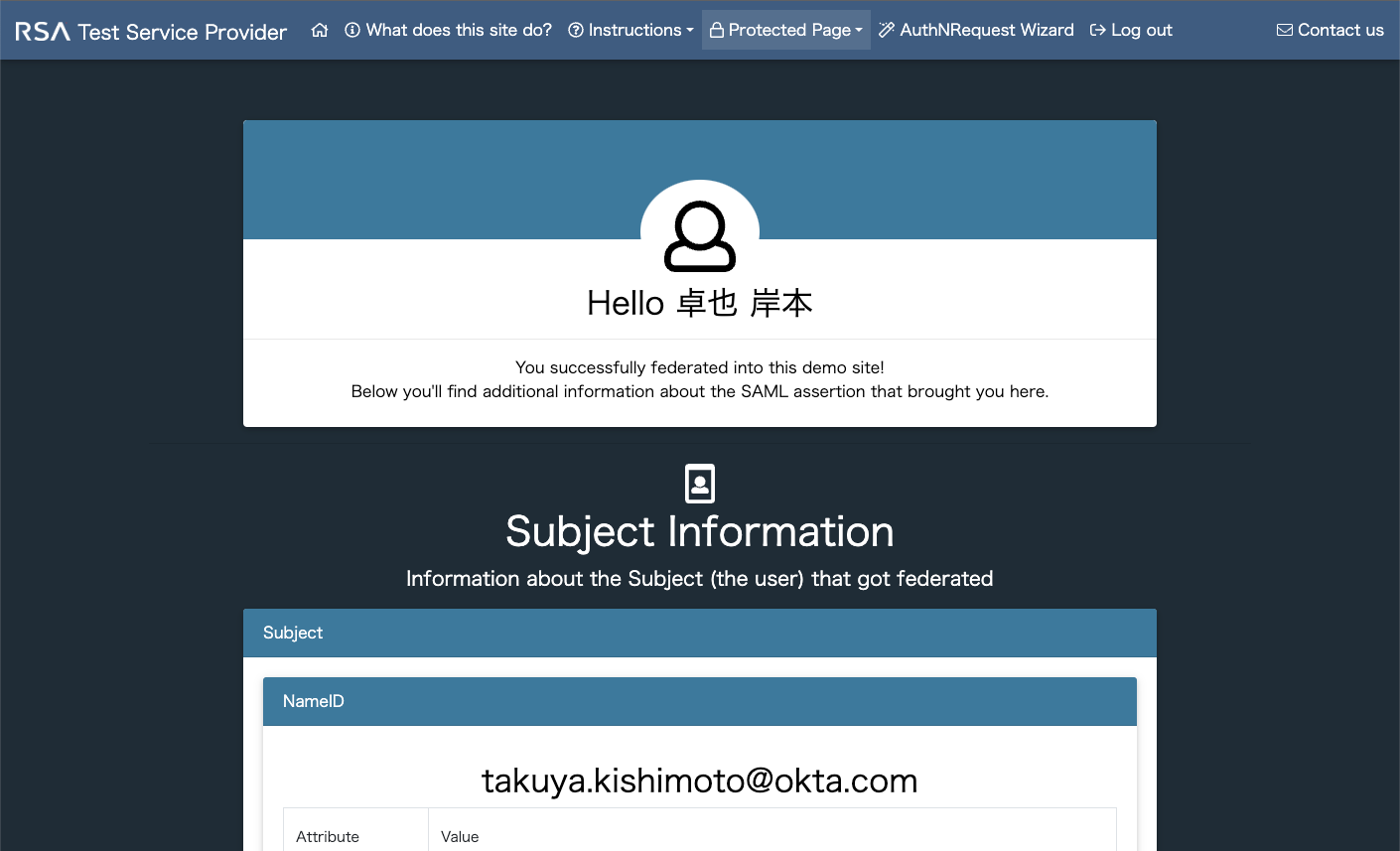

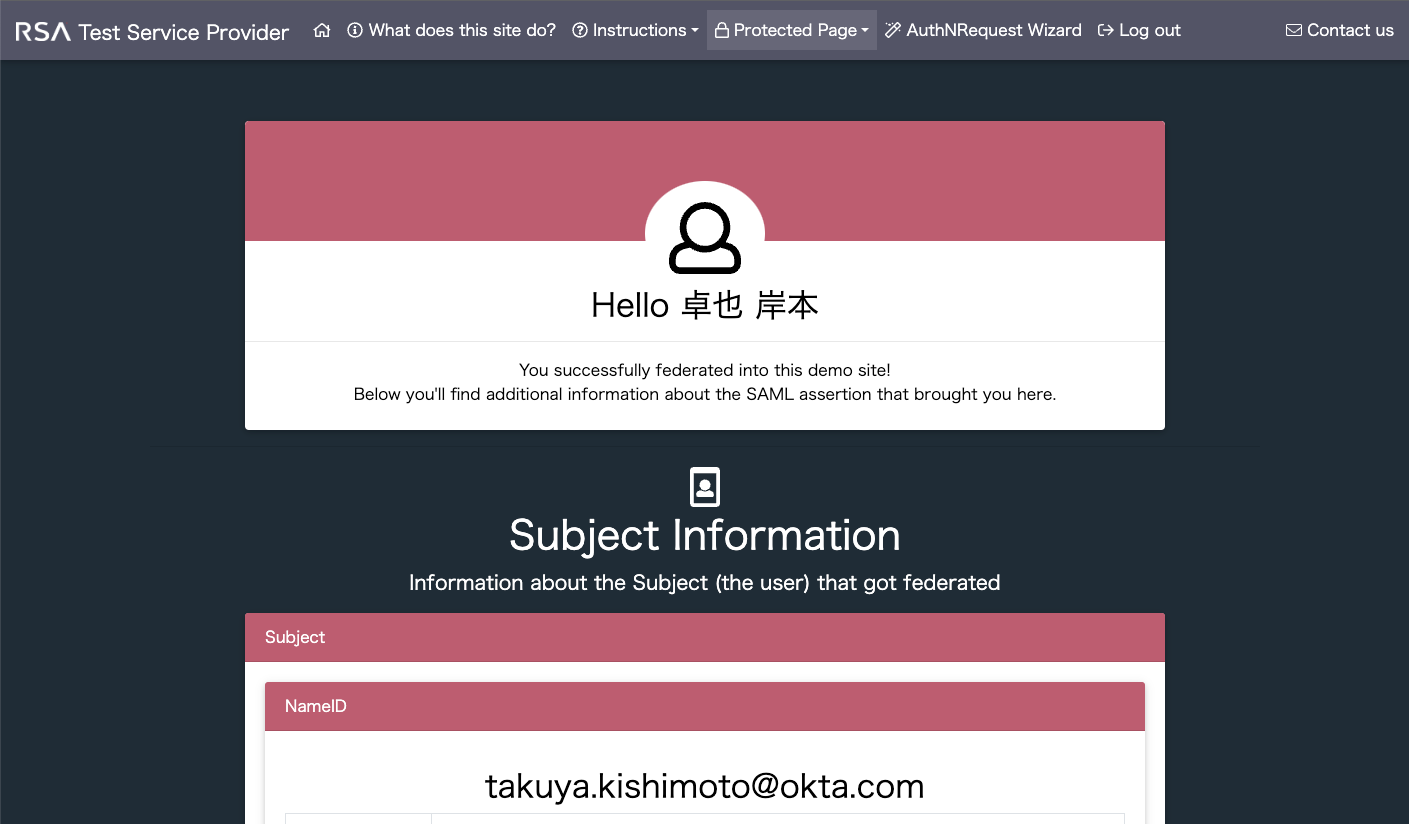

以下のように、「RSA SAML Test Service Provider」の画面に遷移します。

SAML IdP-Initiatedの動作テスト

今度は、最初に WICで認証してから、RSAアプリケーションへアクセスするパターンの動作を確認します。

SP-Initiatedで動作テストを実施したブラウザを一旦閉じます。

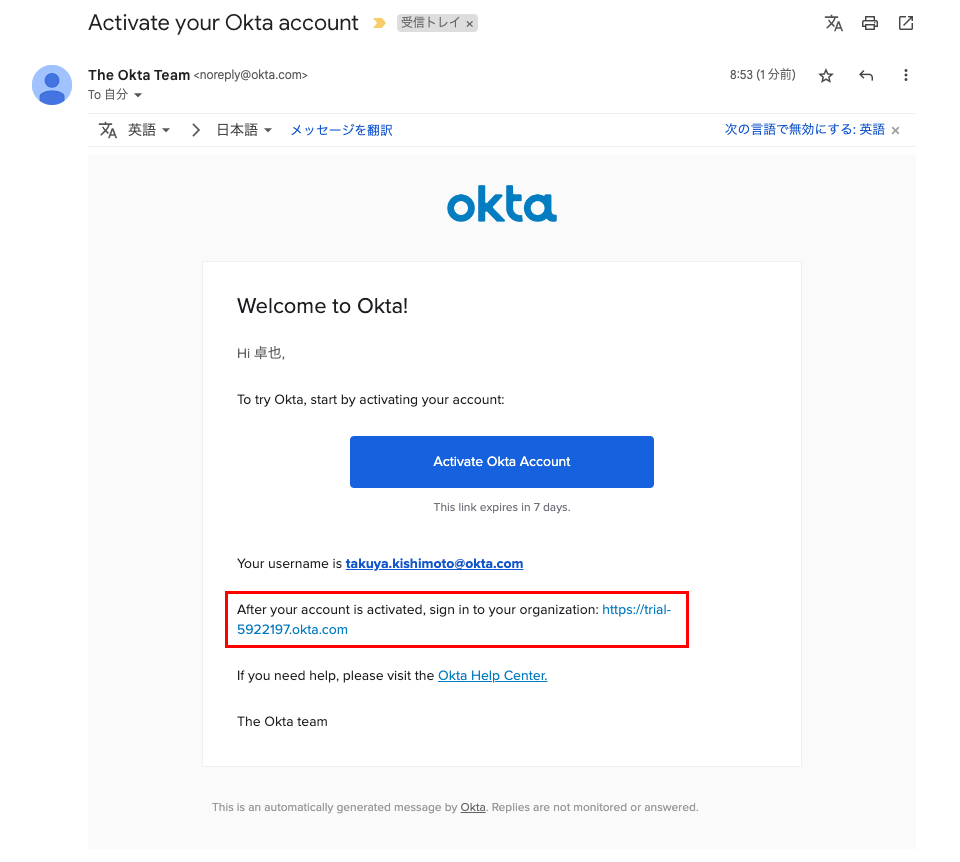

WICトライアル環境を構築する際に最初に届いたメールの、以下の赤線で囲んだ部分に記載されている「https://trial-XXXXXXX.okta.com」へアクセスします。

ユーザー名を入力して「次へ」をクリックします。

パスワードを入力して「確認」をクリックします。

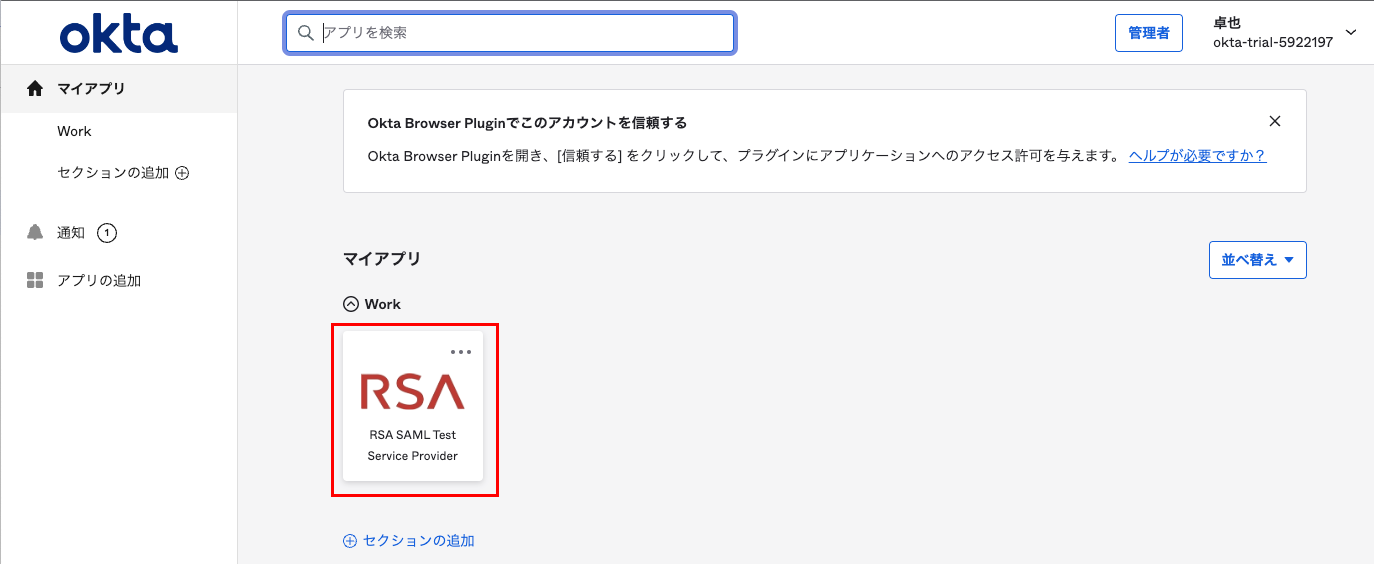

表示された以下の画面を「Okta Dashbaord」といいます。

Okta Dashboardに「RSA SAML Test Service Provider」のタイルが表示されますので、それをクリックします。

既述の通り、「RSA SAML Test Service Provider」は2要素認証を行うように設定されています。

既にパスワードでの認証は行いましたから、以下のように、今度は2要素目としてOkta Verifyでの認証が求められます。

「コードを入力する」「プッシュ通知を取得する」のどちらでもOKですが、「プッシュ通知を取得する」の方が手間が少ないので、そちらの選択をお勧めします。

以下の画面に遷移しますので、スマートフォンのOkta Verifyを確認してください。

スマートフォンのOkta Verifyに以下の画面が表示されるので、「はい、私です」をクリックします。

以下のように、「RSA SAML Test Service Provider」の画面に遷移します。

動作確認は以上です。

まとめ

本ブログでは、トライアル環境の構築と簡単なSAML設定についてご紹介しました。

Okta WICでは、本ブログで利用したRSA SAML Test Service Providerのように、既にOktaとの連携動作が確認済みで、設定方法をガイドしてくれるOkta Identity Netowrk (OIN) が7500以上用意されていますので、とても簡単にシングルサインオンを実現できます。

またOkta WICには、認証を強化する様々なアクセス管理機能や、ユーザー情報の登録/更新/削除に関するID管理機能も豊富に実装されているので、皆様が抱えるアイデンティティに関わる様々な課題を解決することができます。

詳しくは弊社Webサイトをご参照ください。